Provedeme vás analýzou potenciálního kybernetického útoku na výrobní závod a ukážeme, jak takový útok můžete odhalit pomocí nástroje GREYCORTEX Mendel už v počínajících fázích. Zjistíte, jak mohou Network Detection and Response (NDR) řešení účinně chránit váš provoz i před masivními kybernetickými útoky.

Propojení IT a OT sítí přineslo průmyslovým procesům mnoho výhod, například zvýšení efektivity, přístup k datům v reálném čase nebo zjednodušení rozhodovacích procesů. Zároveň s tím se ale také začaly vyskytovat závažné bezpečnostní problémy, které mohou ohrozit dostupnost zařízení a integritu továrních dat. Právě na data se výrobci spoléhají ve svých obchodních úvahách, a tak jejich případné ohrožení může způsobit zpoždění výroby, poruchy zařízení nebo dokonce narušení bezpečnosti.

Tradiční přístupy k zabezpečení, jako je air-gapping nebo demilitarizovaná zóna, už nepatří při ochraně OT sítí k těm nejúčinnějším. Přestože se stávající bezpečnostní řešení snaží překlenout propast mezi IT a OT infrastrukturami, jedná se stále o těžko dosažitelný cíl. Průmyslová zařízení jsou často zastaralá, protože jejich životní cyklus je mnohem delší než u IT zařízení (v některých případech to může být i 20 a více let). Kromě toho za bezpečnost sítí v IT i OT jsou v mnoha případech zodpovědní IT specialisté, zatímco OT odborníci se více soustředí na bezproblémový chod systémů a integritu dat. IT a OT specialisté navíc využívají odlišnou terminologii a zcela jiné technologie, z čeho mohou plynou nedorozumění a nejasnosti.

Přes to všechno existuje způsob, jak zvýšit kybernetickou bezpečnost v jakékoliv výrobě a chránit ji tak před útočníky, ať už jde o kybernetický zločin, hackery najaté konkurenční firmou nebo chybné nastavení, které může mít vážné následky. Pojďme se tedy podívat na to, jak by potenciální útok detekoval nástroj GREYCORTEX Mendel.

O napadené továrně

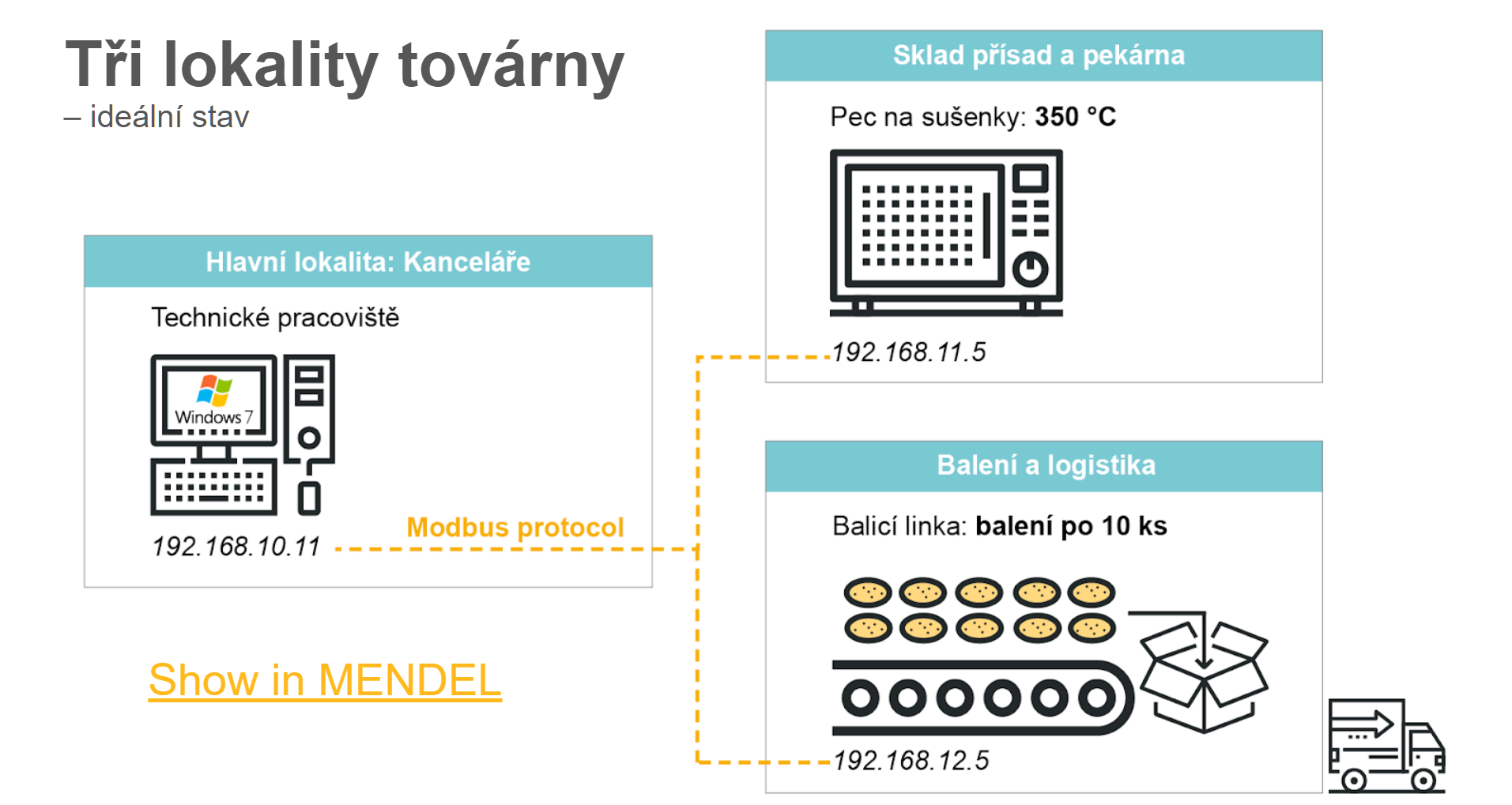

Popisovaný útok se odehrává ve smyšlené pekárně, kde GREYCORTEX Mendel monitoruje tři lokality: hlavní řídící budovu, samotnou pekárnu se skladem surovin a balící linku. Ačkoliv jsou jednotlivé lokality oddělené, IT i OT sítě jsou navzájem propojené.

Popis útoku

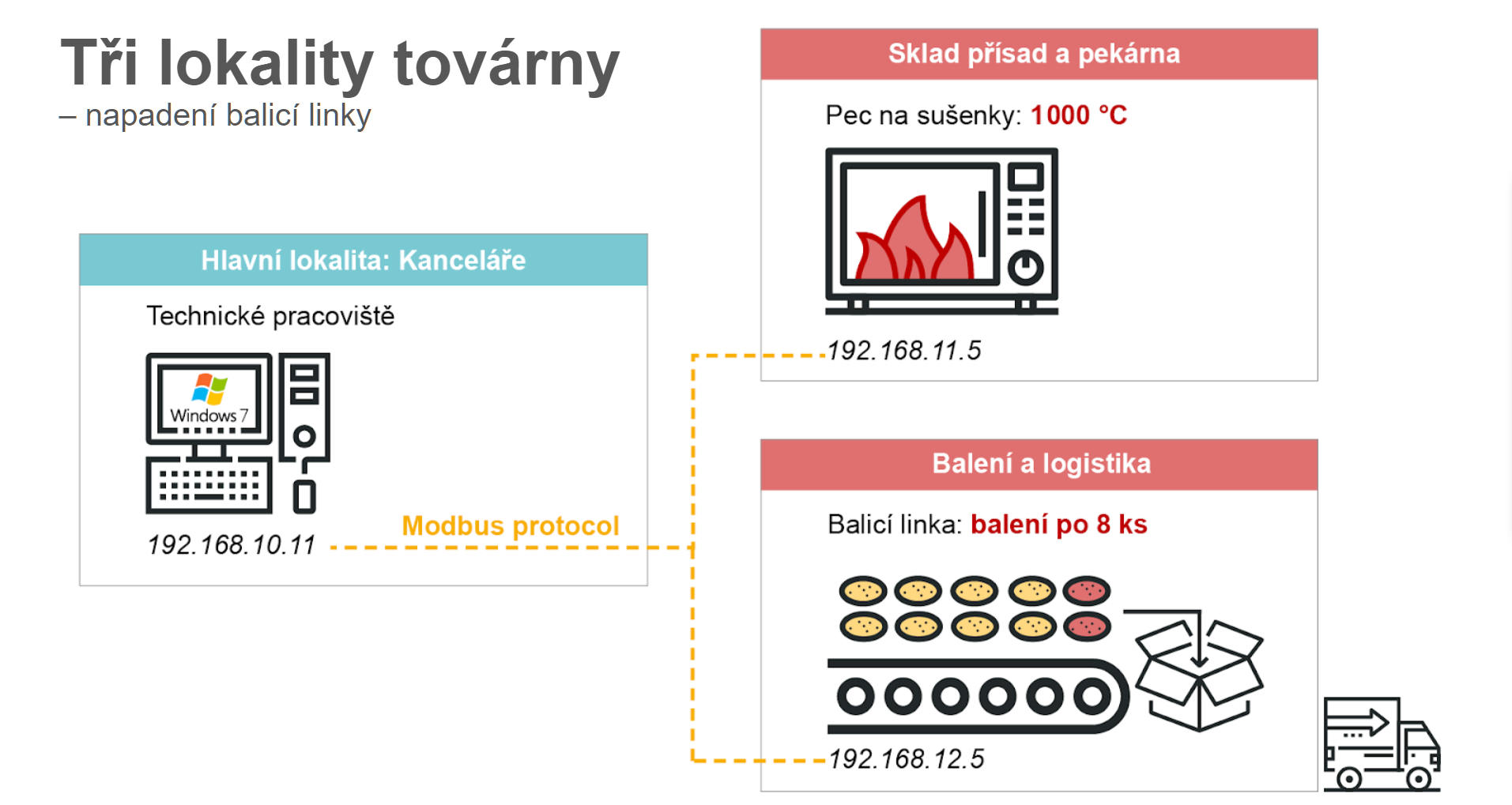

Ke kybernetickému útoku došlo o víkendu. Přes veřejnou Wi-Fi se útočníci se připojili do soukromé kancelářské sítě přes zařízení se zastaralým operačním systémem. Prostřednictvím infikovaného zařízení spustili skenování sítě a objevili výrobní zařízení v dalších lokalitách. Útočníci získali kontrolu nad pecí a balicí linkou a změnili parametry v jejich nastavení.

Výsledkem útoku bylo zvýšení teploty v peci a snížení počtu sušenek v balení. Špatná kvalita a nižší počet kusů v balení by mohla vést k nespokojenosti zákazníkům, přetížení linky zákaznické podpory a nakonec i k poškození pověsti výrobce.

Detekce útoku v GREYCORTEX Mendel

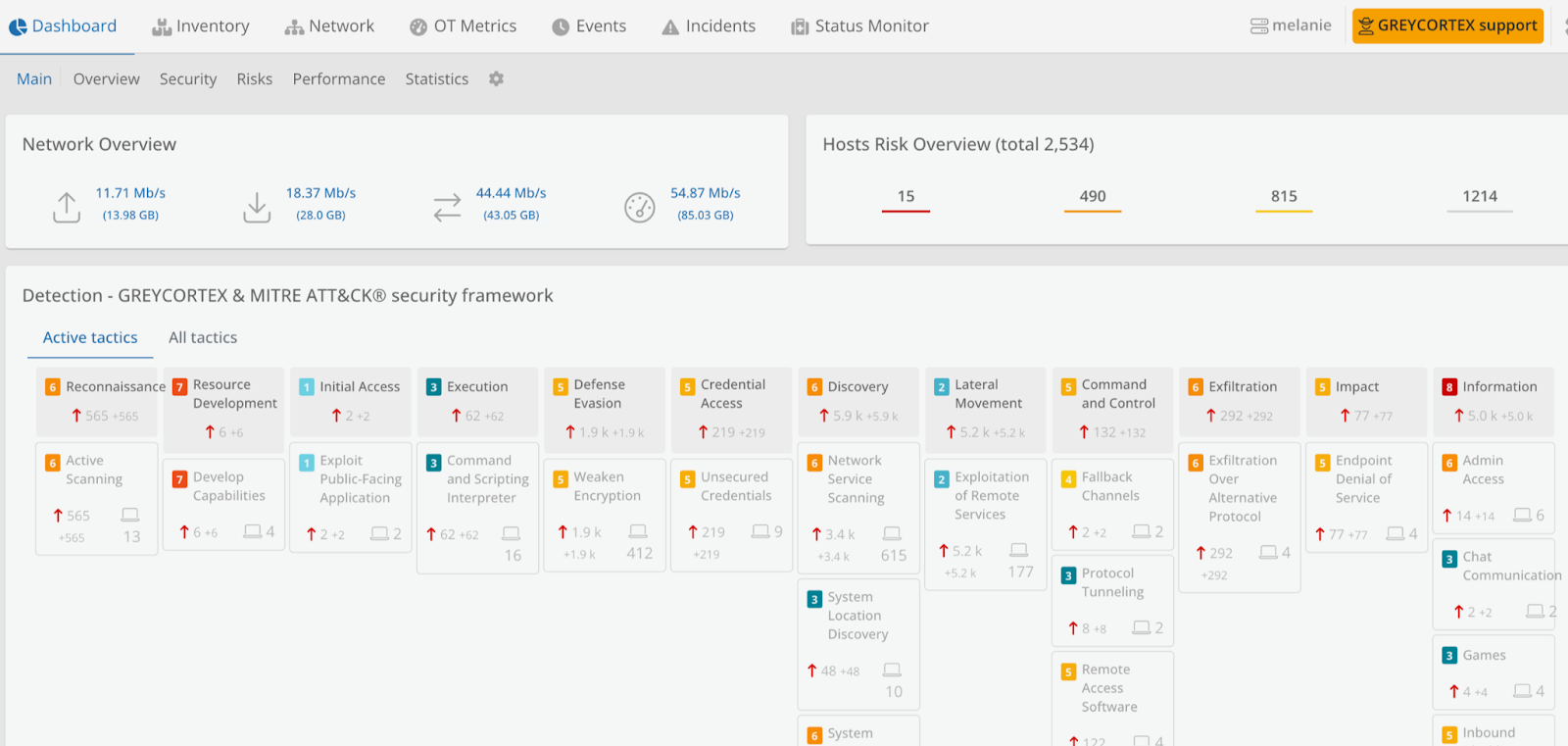

První pohled po otevření aplikace Mendel zobrazuje průmyslový standard MITRE ATT&CK® Security Framework. Tento pohled byl navržený jako styčný bod pro IT i OT specialisty – framework totiž využívá terminologii srozumitelnou pro obě strany. Právě tady uvidíte jakákoliv upozornění, která se týkají průmyslových i IT zařízení.

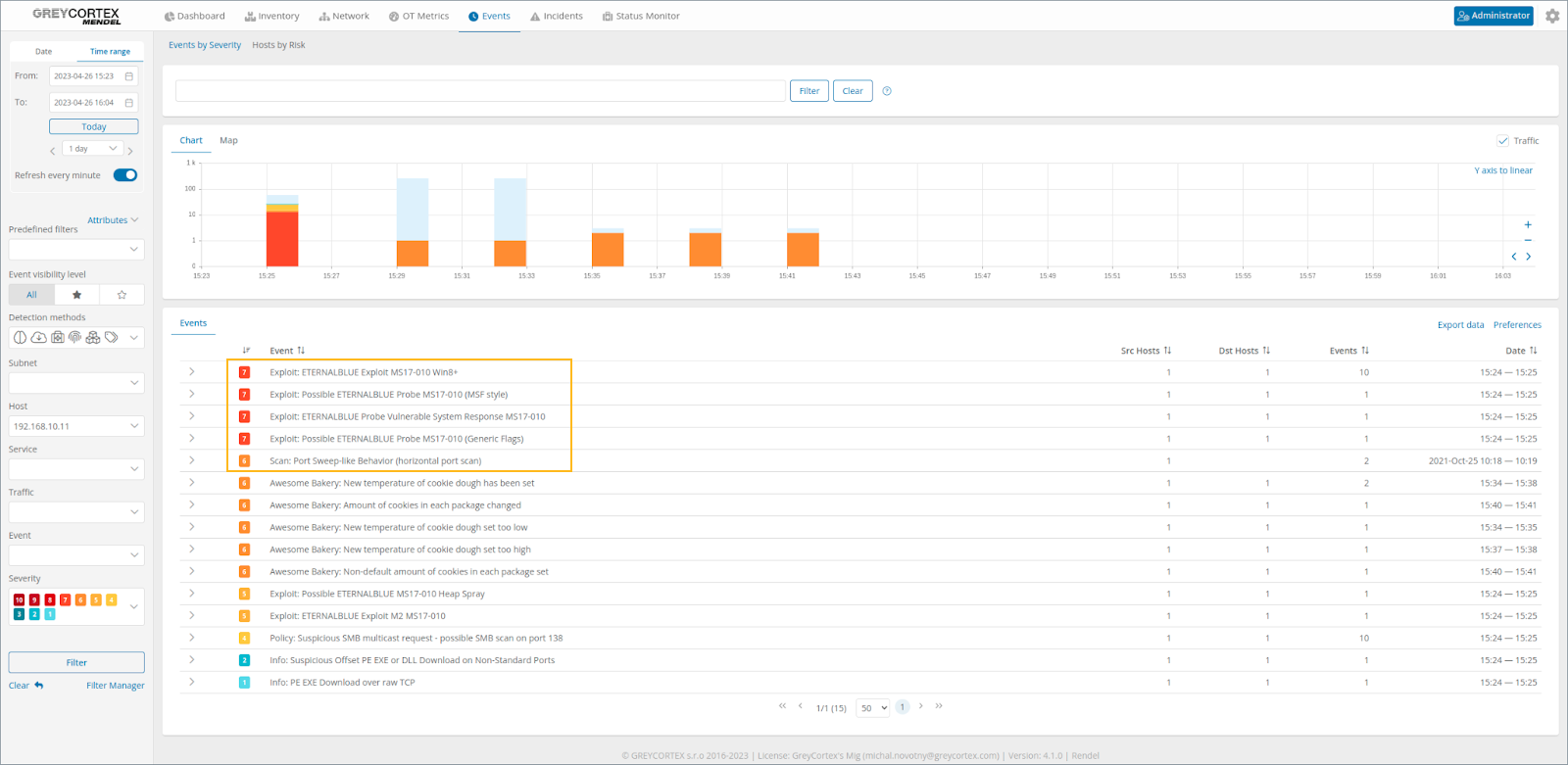

Analýza útoku je možná v sekci Události, kde si vyfiltrujete všechny události týkající se OT sítě a daného kybernetického útoku. Vidíte, že se útočníkům podařilo proniknout do interní sítě, a při skenování odhalili IT i OT infrastrukturu. Kyberzločinci našli zařízení, která byla přístupná a mohla být použita k navázání spojení.

Bezpečnostní událost 1: Exploit EternalBlue

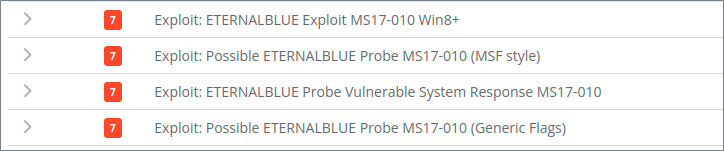

Prvním krokem útočníků bylo proniknutí do tovární sítě. K tomu využili EternalBlue a získali kontrolu nad zranitelným zařízením.

Proto první události, které při analýze v GREYCORTEX Mendel uvidíte, souvisejí s použitím exploitu EternalBlue.

Po kliknutí na první událost zjistíte, že exploit byl spuštěn zařízením z veřejné sítě Wi-Fi, které komunikovalo se zařízením v soukromé kancelářské síti.

Po prozkoumání komunikace mezi těmito dvěma zařízeními na aplikační vrstvě zjistíte, že útočníci úspěšně navázali relaci prostřednictvím protokolu SMB. V důsledku toho mohli získat kontrolu nad inženýrskou pracovní stanicí, protože na ní běžel systém Windows 7.

Bezpečnostní událost 2: Prověřování síťových portů

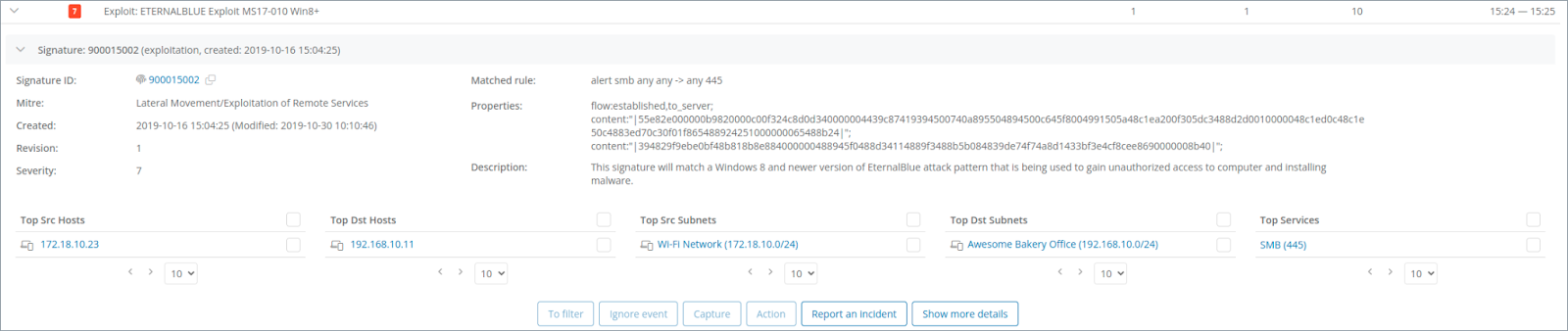

Dalším cílem útočníků bylo prozkoumat síť a zjistit, co se v ní nachází. Pomocí infikovaného zařízení zahájili skenování sítě a pokusili se připojit jak k síti „Storage and Preparation“, tak k síti „Packaging and Logistics“.

Mendel detekoval skenování portů. Pří analýze síťové komunikace je uvidíte všechna zařízení, se kterými se infikované zařízení zkoušelo komunikovat prostřednictvím protokolu MODBUS, i to, která zařízení byla přístupná k navázání spojení.

Po úspěšném skenování sítě byli kyberzločinci schopni najít výrobní stroje a získat nad nimi kontrolu.

Bezpečnostní událost 3: Změna teploty v peci

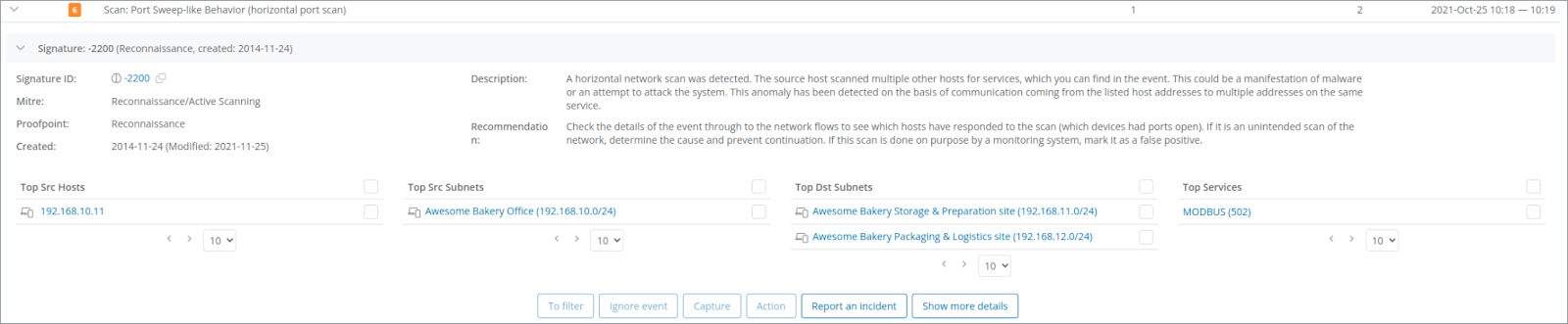

Útočníci otestovali provádění změn v nastavení počítače. Připojili se k zařízení, které ovládá pec, a změnili její teplotu.

Při dalším vyšetřování incidentu je tedy vidět, že Mendel zjistil změnu v nastavení teploty pece. Analýza této události ukazuje, že došlo ke komunikaci z pracovní stanice ze sítě „IT“ se strojem v síti „Storage and preparation“ prostřednictvím protokolu MODBUS. Aplikační vrstva pak ukazuje, že útočníci nastavili vysokou teplotu, což způsobilo připálení sušenek.

Bezpečnostní událost 4: Změna nastavení balení

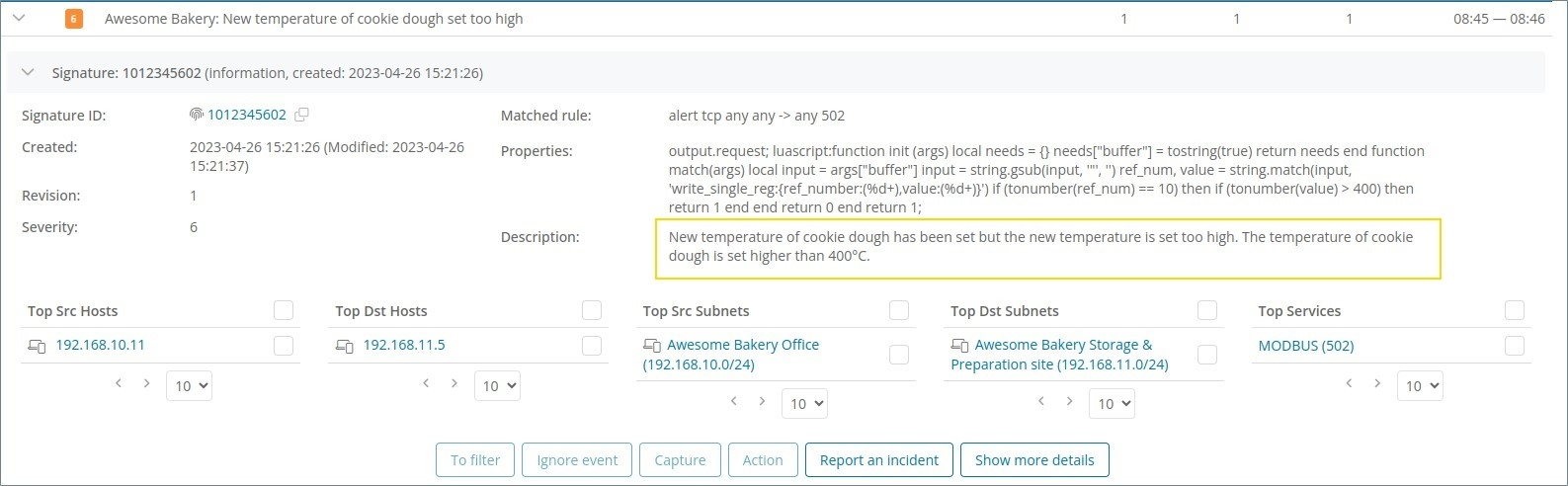

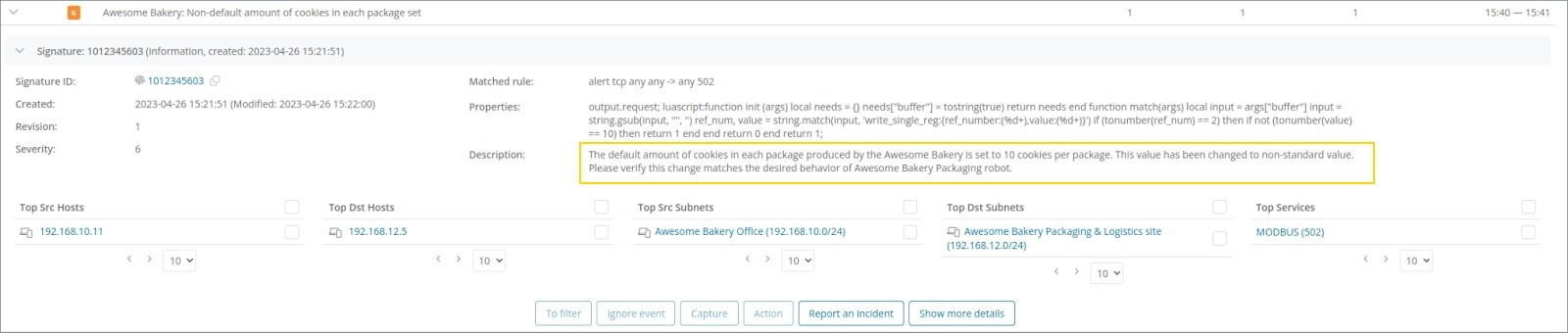

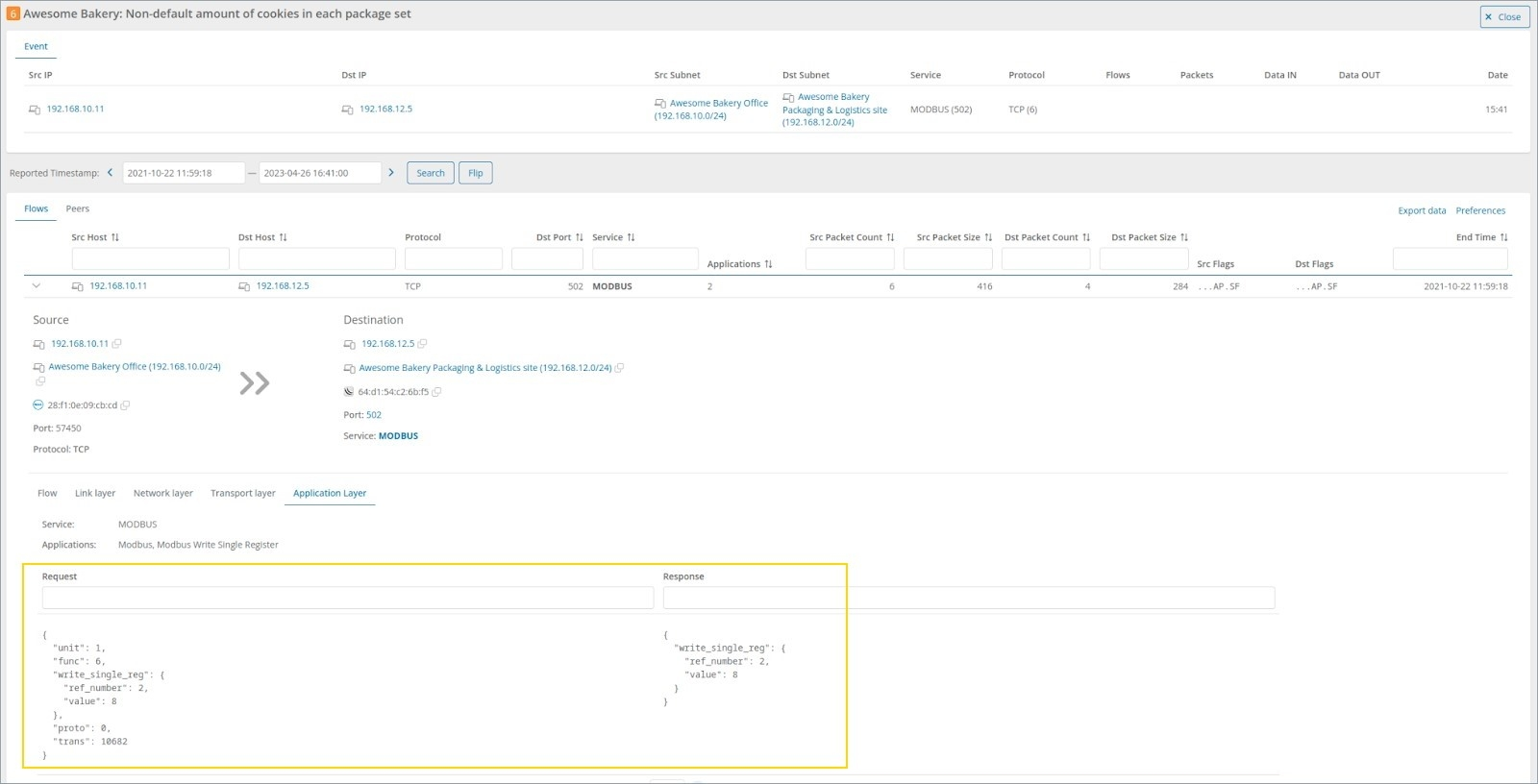

Podobně jako v případě pece se útočníci pokusili připojit také k balicí lince a změnit její nastavení.

Mendel zjistil, že kyberzločinci změnili výchozí počet kusů v balení.

Připojili se k systému v rámci sítě „Packaging and Logistics“ prostřednictvím protokolu MODBUS. Při analýze aplikační vrstvy vidíte, že do jednoho balení bude vloženo pouze osm kusů namísto obvyklých deseti.

Protože Mendel zná výchozí nastavené hodnoty (200 °C pro pec a deset kusů v balení), dokáže na jakékoliv změny v nastavení a v OT síti upozornit.

Detailní analýzu útoků můžete zhlédnout v záznamu webináře, který se útoku věnoval.

Posílení zabezpečení IT a OT sítí

Průmyslové sítě musí pracovat nepřetržitě bez neplánovaného přerušení, takže bezpečnost je často až na druhém místě. Nedostatečné zabezpečení průmyslových sítí však může vést k závažným následkům, včetně výpadků výroby, poškození zařízení, a dokonce i k fyzické újmě.

Nejčastějším důvodem kybernetických útoků v OT sítích je především to, že OT protokoly nejsou navrženy s ohledem na bezpečnost, a jsou tak zranitelné vůči kybernetickým útokům.

Popsali jsme pouze několik příkladů toho, co by mohli útočníci udělat. Kreativita ale ani tady nezná mezí – mohli by proniknout do systému a jen provádět drobné změny v konfiguraci a následně nepozorovaně čekat na vhodný okamžik ke spuštění útoků, například na uvedení nového produktu na trh, což by způsobilo podniku značné škody.

GREYCORTEX Mendel odhalí takový útok díky ICS modulu, pokročilému průmyslovému IDS systému. Mendel upozorní na potenciální bezpečnostní hrozby v raných fázích, čímž zastaví útok včas. Navíc abychom zmenšili propast mezi světem IT a OT, vytvořili jsme detekční panel založený na frameworku MITRE ATT&CK®, který používá jednotnou terminologii srozumitelnou pro odborníky z oblasti IT a OT.

Kategorie

- Novinky (18)

- Produktové novinky (10)

- IT/OT bezpečnost (26)

- Webináře (6)