Ransomware. Slovo, které už slyšel snad každý, ať už v médiích, nebo přímo z vlastní zkušenosti v podobě odstavených systémů a ztracených dat. A není se čemu divit. Ransomware si už několik let drží první příčky v žebříčcích kybernetických hrozeb a stále se o něm mluví.

Na první pohled by se mohlo zdát, že jde jen o „další módní pojem“. Jenže důvody, proč ransomware zůstává středem pozornosti, jsou zřejmé: jeho útoky jsou čím dál sofistikovanější, cílenější a hlavně dostupnější. Dříve šlo o plošné kampaně, jejichž cílem bylo zasáhnout co nejvíce obětí bez rozdílu. Typickým příkladem byl v roce 2017 globální útok WannaCry. Dnes se ale útočníci zaměřují na konkrétní organizace. Například útok na Colonial Pipeline v roce 2021 ukázal, jak ransomware dokáže zastavit provoz klíčové infrastruktury.

K tomu se přidává i nová „ekonomika“ kybernetických útoků. Model Ransomware-as-a-Service umožňuje, aby si potřebné nástroje nebo rovnou celý útok mohl objednat prakticky kdokoliv: konkurence, politický protivník nebo prostě někdo, kdo hledá rychlý zisk. To dělá z ransomware nejen technickou hrozbu, ale i obchodní produkt na černém trhu.

Zásadní zbraň proti ransomware? Viditelnost v síti

Tradiční bezpečnostní nástroje, jako jsou firewally nebo ochrana koncových bodů (Next-gen Endpoint Protection, EPP), zastaví mnoho útoků. Mají však také své limity. EPP s EDR ochrání počítače a servery, ale nepokryje zařízení jako tiskárny, skenery, IP telefony, kamery nebo průmyslová IoT zařízení. Na ně agent nainstalovat nejde. Navíc často běží na zastaralých systémech bez podpory a někdy je není ani možné aktualizovat. Z pohledu útočníka se pak jedná o jednoduše kompromitovatelné zařízení při realizaci útoku.

Právě proto má smysl sledovat síťovou komunikaci. Je to jediné místo, kde se lze podrobně podívat na jejich chování a odhalit to neobvyklé. Neobvyklé přenosy dat, komunikace se zahraničními servery, nové služby nebo nestandardní protokoly, to vše jsou signály, že se v síti děje něco, co tam nepatří. Viditelnost na úrovni síťového provozu tak funguje jako poslední a často rozhodující vrstva ochrany.

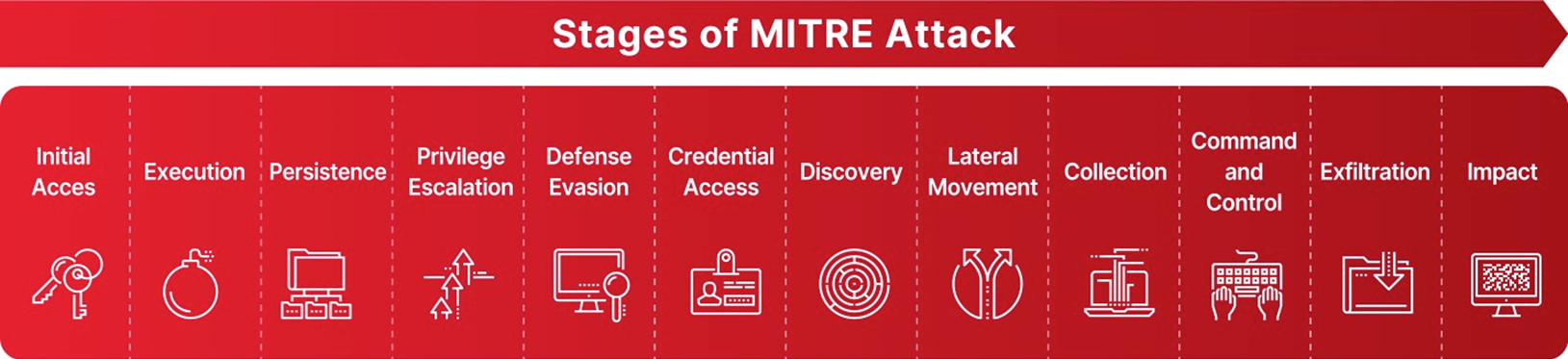

Ransomware útok krok za krokem podle MITRE ATT&CK

Ransomware útok se neodehraje jedním klikem, ale v řadě, na sebe navazujících kroků. Téměř v každé fázi přitom zůstávají v síťové komunikaci stopy, které lze odhalit a využít k včasné detekci.

Stage: Initial Access

Útočník získá první přístup k zařízení. Může využít známou nebo neznámou zranitelnost, miskonfiguraci, brute-force útok nebo prostě zcizené přihlašovací údaje. Vždy se ale objeví nový a nestandardní komunikační vektor, který je v síti viditelný.

Stage: Execution

Útočník spouští nástroje a skripty, které potřebuje pro další fáze útoku. Typicky jde o stahování loaderů nebo exploit kitů. Všechny tyto aktivity doprovází síťová komunikace, kterou snadno vyhodnotíte jako nestandardní.

Stage: Persistence

Útočník se snaží zajistit trvalý přístup. Možností je celá řada, od code hijacking, přes vytvoření dalších účtů, povolení RDP (Remote Desktop Protocol) až po modifikaci SSH klíčů. V okamžiku, kdy se v síti objeví nová služba nebo nestandardní připojení, zůstávají po těchto aktivitách jasné stopy.

Stage: Privilege Escalation a Credential Access

Získávání vyšších oprávnění a přihlašovacích údajů probíhá typicky na úrovni kompromitovaného hostu. Jakmile ale útočník získané authentizační tokeny, NTLM hashe nebo získáné přihlašovací údaje doménových administrátorů použije k autentizaci, aktivita se stává detekovatelnou.

Stejně tak i techniky typu Man-in-the-Middle, LLMNR poisoning nebo slovníkové útoky zanechávají v síťové komunikaci jasné stopy a je možné je odhalit.

Stage: Discovery a Lateral Movement

Útočník mapuje prostředí a hledá nové cíle. Provádí síťové skeny, port-knocking nebo enumeraci služeb. Následně se snaží o laterální pohyb, například pomocí SMB protokolu, vzdáleného spuštění kódu nebo RDP. Každá z těchto aktivit vytváří jasné stopy v síťovém provozu.

Stage: Command and Control (C&C)

Navázání spojení s řídicím serverem je kritickým bodem útoku. Může jít o komunikaci jak na konkrétní podezřelou adresou, tak i na adresu zcela legitimní, kterou nenajdeme na žádném blacklistu nebo v reputační databázi. Často se jedná o pravidelný beaconing na C&C servery nebo o dokonce pokusy zamaskovat komunikaci za legitimní služby. Nicméně i tyto techniky zanechávají v síti odhalitelné vzorce.

Stage: Exfiltration

Únik dat patří mezi poslední kroky. Projevuje se neobvyklým objemem přenesených informací, nestandardním směrem komunikace, ale i využitím legitimních cloudových služeb, jako jsou Dropbox či OneDrive. Také tady zůstávají signály, které upozorňují na exfiltraci citlivých dat nebo firemního know-how.

Odhalte ransomware s nástrojem Mendel včas

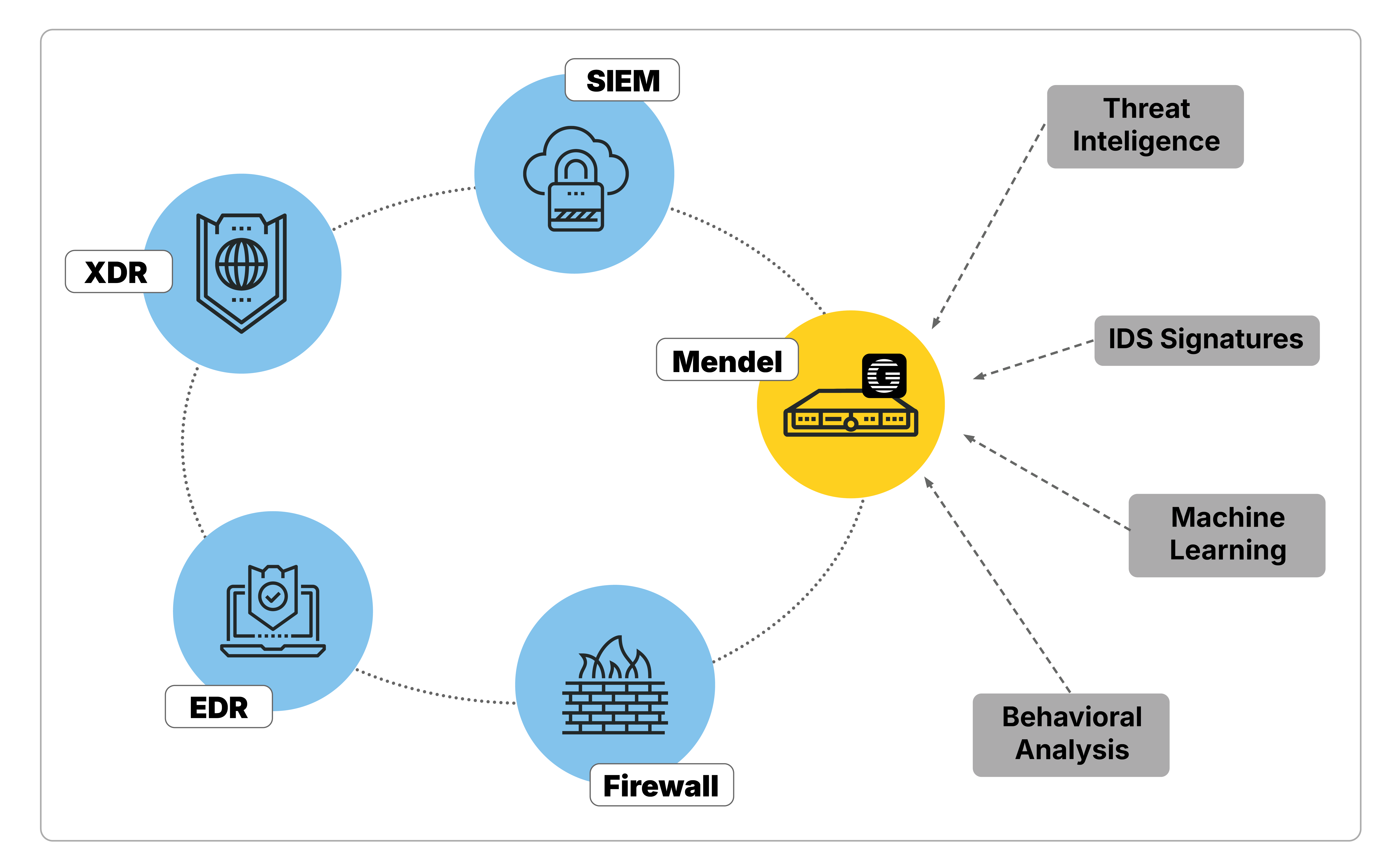

Jak vidíte, skoro každý krok ransomware útoku zanechává v síti stopy. Ty můžete odhalit s pomocí nástroje GREYCORTEX Mendel. Nepracuje pouze se signaturami nebo threat intelligence, ale sleduje chování celé infrastruktury. Využívá kombinaci strojového učení a behaviorální analýzy k modelování chování celé sítě, jednotlivých podsítí i každého zařízení zvlášť.

Na základě analýzy síťového provozu tak můžete rozhodnout, zda jde o škodlivou aktivitu, potenciální hrozbu, anomální chování nebo probíhající útok. To je velice přínosné, někdy až nezbytné, zejména u zařízení, na která nelze nasadit pokročilou ochranu koncových bodů (EDR) nebo XDR rozšíření.

Díky tomu je Mendel nepostradatelnou součástí každého moderního bezpečnostního ekosystému. Snadno se integruje do XDR platforem a rozšiřuje jejich schopnosti o síťový pohled, bez kterého by mnoho útoků zůstalo pod pokličkou tmy a vaší nevědomosti.

Nic nezůstane skryto

Útok ransomware nekončí ve chvíli, kdy je hrozba zastavena. Důležití je se ujistit, že v síti nezůstal backdoor nebo jiný prostředek, který by útočník mohl znovu zneužít. Právě tady Mendel pomáhá s compromise assessment. Sleduje síť i po útoku a odhalí veškerou podezřelou komunikaci: od skrytého beaconingu přes „keep alive“ spojení až po snahu kontaktovat C&C servery.

Mendel poskytuje jistotu, že v infrastruktuře nezůstaly backdoory ani jiný škodlivý software a díky nepřetržité analýze síťového provozu dokáže zachytit i aktivity, které unikají ostatním nástrojům. Pomáhá tak nejen při samotné detekci útoku, ale i při obnově, kontrole prostředí a dlouhodobém posilování bezpečnostních politik.

Jste si jisti, že ve vaší síti nezůstala zadní vrátka? Proveďte bezpečnostní audit

s nástrojem Mendel a získejte jistotu, že vaše infrastruktura je v pořádku.

Kategorie

- Novinky (18)

- Produktové novinky (11)

- IT/OT bezpečnost (27)

- Webináře (7)