Po segmentaci a kontrole klíčových služeb přichází na řadu další úroveň bezpečnosti. Tentokrát se zaměříme na pravidla, která určují, kdo a jak může síť používat: od konkrétních aplikací a chování uživatelů až po šifrovací standardy. Právě tato vrstva zabezpečení rozhoduje o tom, jestli máte prostředí skutečně pod kontrolou nebo v něm zůstává něco skryto.

GREYCORTEX Mendel nabízí jasný přehled o provozu, včasná upozornění na porušení nastavených pravidel a ověření, že vaše interní politiky nejsou jen na papíře, ale fungují i v reálném provozu.

🔗 Přečtěte si první díl, kde se věnujeme segmentaci sítě a kontrole základních služeb.

Porušení pravidel přístupu a podezřelé chování uživatelů

I důvěryhodnější uživatelé nebo systémy mohou představovat riziko, pokud chybí důsledná kontrola dodržování pravidel. Právě pravidelná kontrola pomáhá včas odhalit i drobné prohřešky, které by jinak snadno unikly pozornosti.

Porušení politiky: Nepovolené protokoly a aplikace (Remote Desktop Protocol, TeamViewer, Dropbox atd.)

Používání nástrojů pro vzdálený přístup nebo sdílení souborů je v mnoha organizacích zakázáno kvůli bezpečnostním rizikům. Pokud se v síti objeví nepovolené protokoly nebo aplikace, může to znamenat novou zranitelnost, možnost zcizení citlivých dat, nebo dokonce otevřenou cestu pro útočníky, jak na dálku ovládnout zařízení.

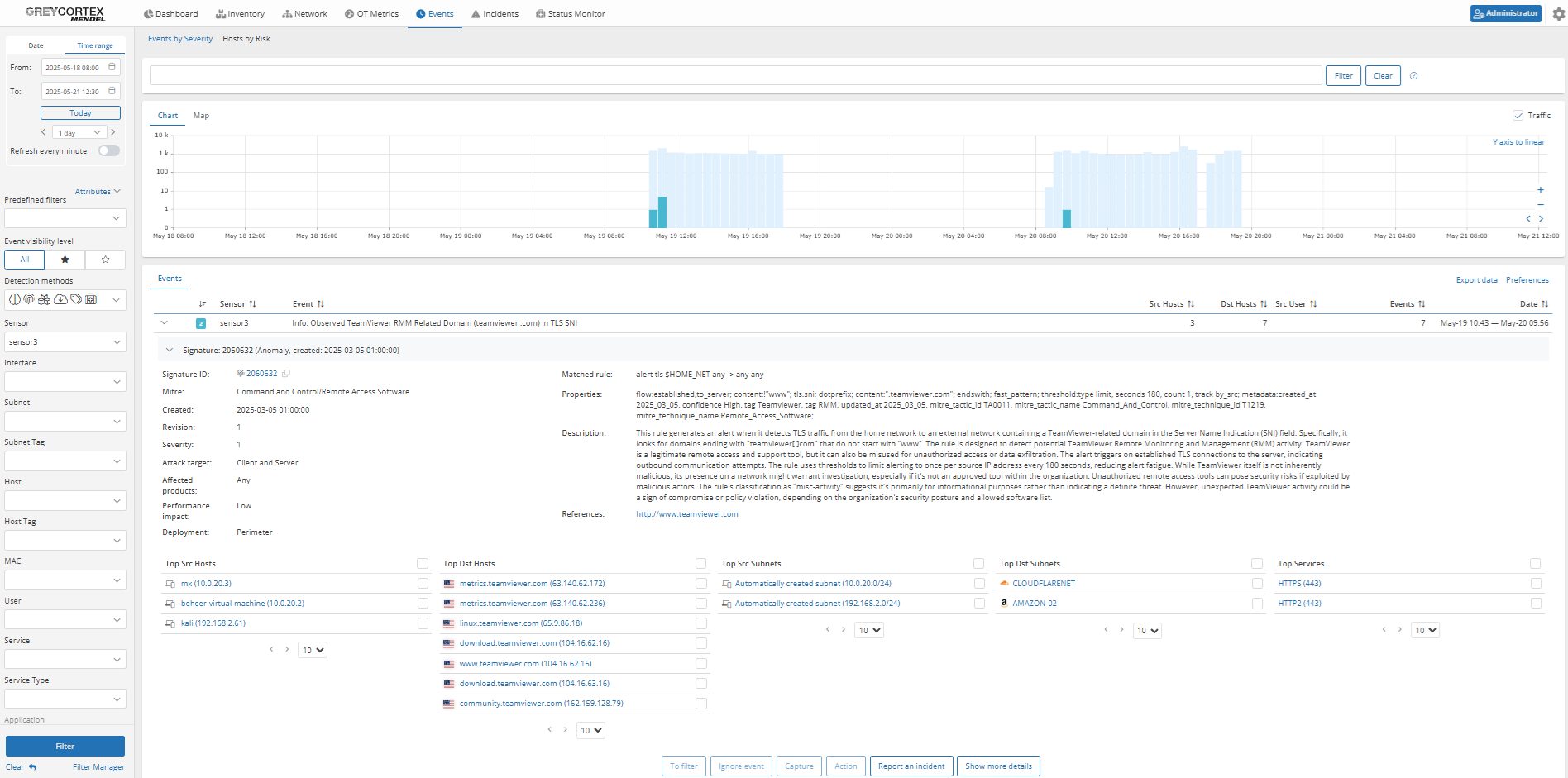

Ověření v nástroji Mendel

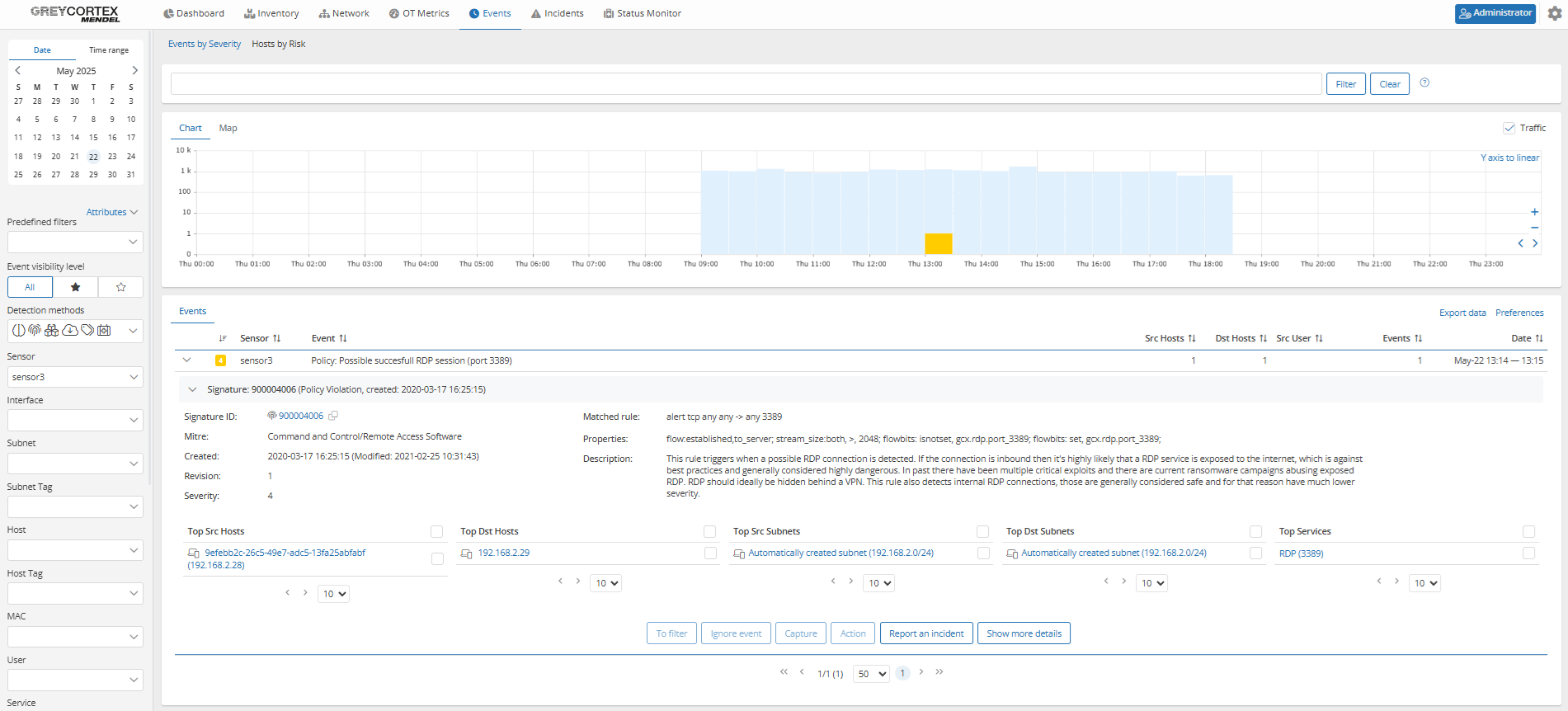

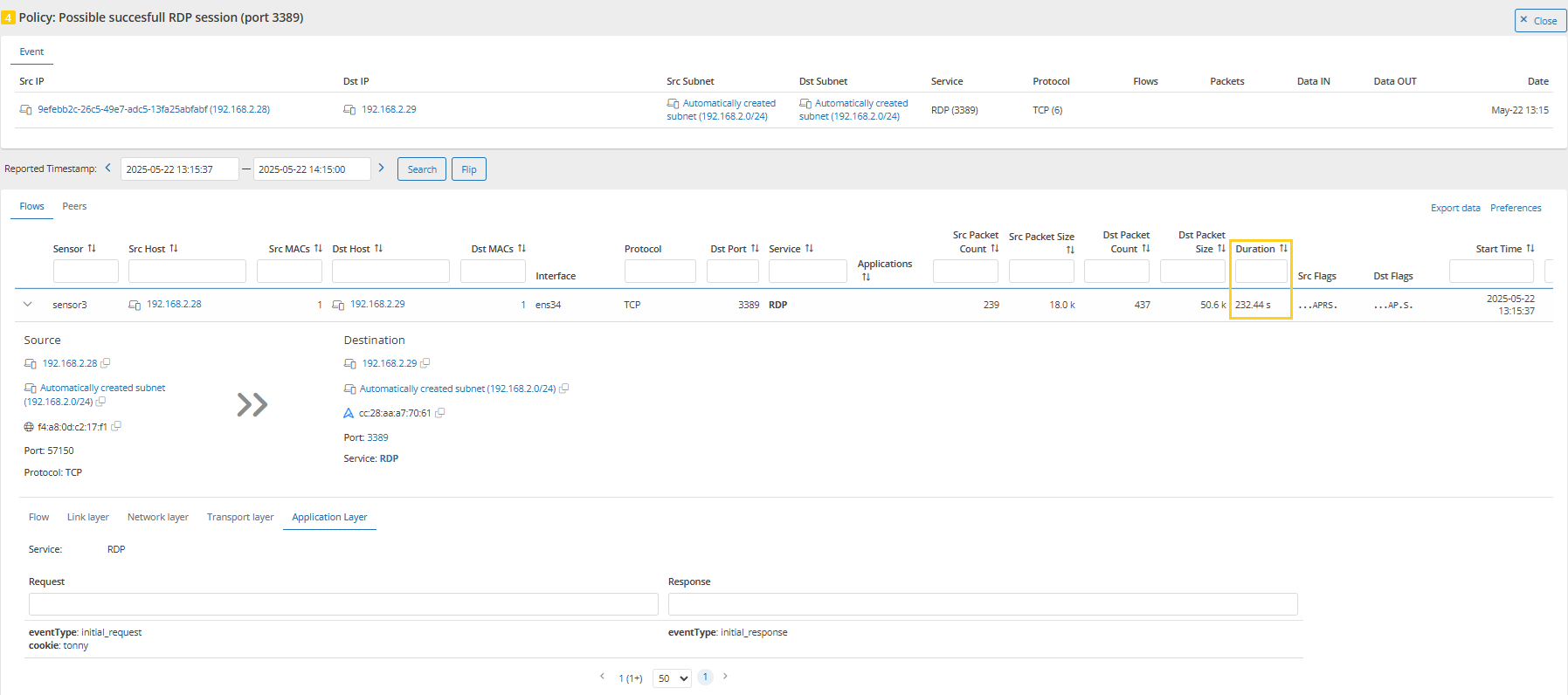

Mendel automaticky detekuje použití všech aplikací – povolených i nepovolených. Analytici si mohou snadno vyfiltrovat konkrétní protokoly, služby nebo aplikace a ověřit, jestli relace skutečně proběhla a byla úspěšně navázaná, jak dlouho trvala, kolik bylo přeneseno dat, případně co bylo obsahem komunikace. Pokud jde o oprávněné použití, stačí přidat konkrétní IP adresy mezi výjimky, aby se detekce zbytečně neopakovaly.

V našem případě Mendel odhalil a označil několik zařízení, která si stáhla a začala používat TeamViewer. Analytici pak mohli snadno ověřit, jestli k tomu měla tato zařízení oprávnění – a pokud ano, rovnou přidali jejich IP adresy mezi výjimky.

V jiném případě Mendel zachytil možnou RDP (Remote Desktop Protocol) relaci. Analytici si mohli rozkliknout detail události, zjistit, který uživatel se připojil, a zkontrolovat délku relace.

Porušení politiky: Komunikace se zakázanými cílovými adresami nebo službami

Přístup k určitým destinacím, například do netypických zemí, na blacklistované IP adresy nebo k určitým službám, bývá z bezpečnostních důvodů omezen. Pokud Mendel takový provoz zachytí, může jít buď o opomenutou výjimku, nebo o pokus obejít nastavená bezpečností pravidla.

Ověření v nástroji Mendel

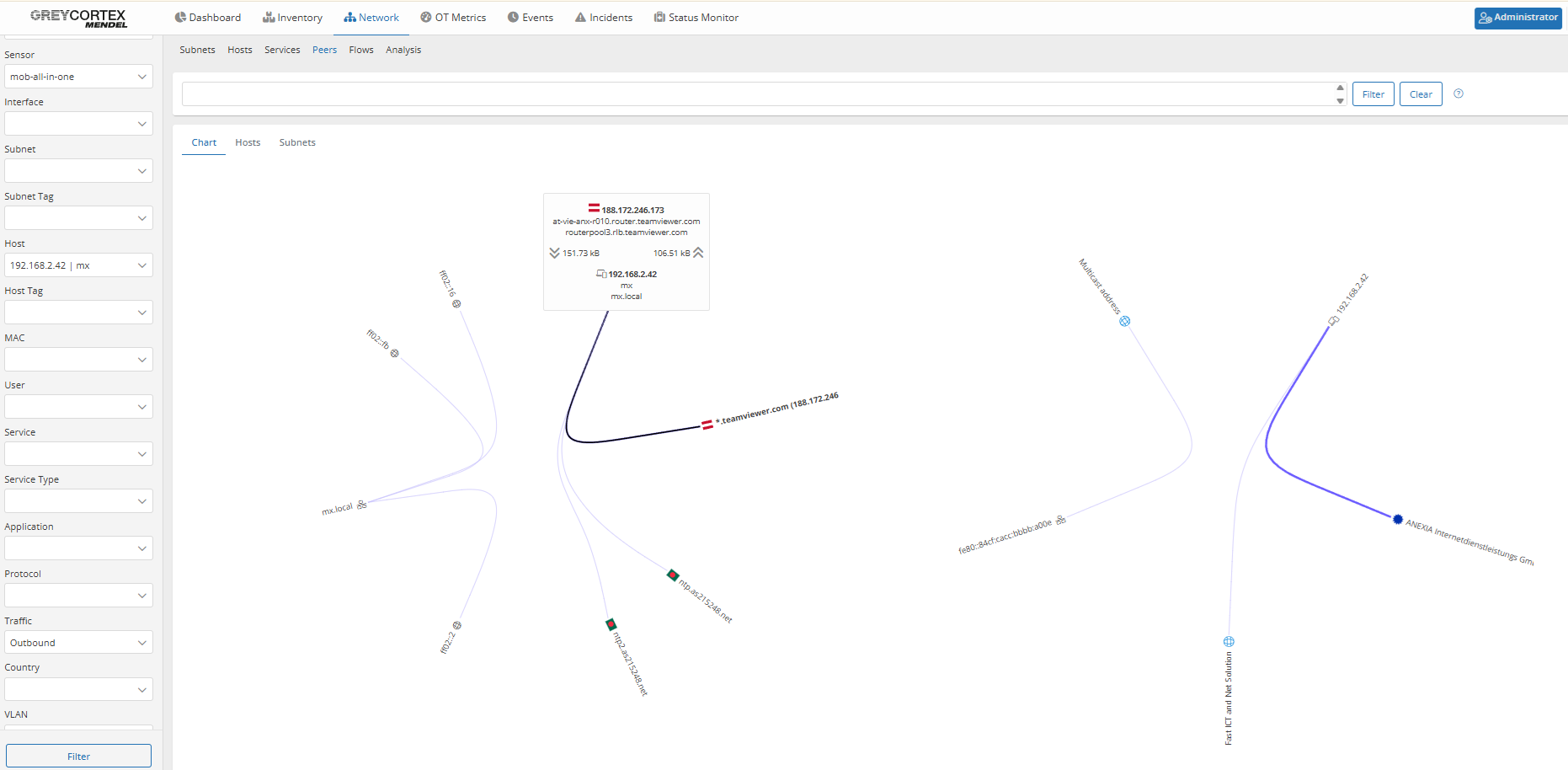

Mendel dokáže odhalit komunikaci se zakázanými IP adresami. Analytici si navíc mohou v sekci Network Analysis rychle vyfiltrovat podezřelé toky podle zdrojové či cílové IP adresy, objemu přenesených dat nebo počtu paketů. Tato sekce nabízí pokročilé možnosti filtrování a vyhledávání, které umožňují detailně analyzovat provoz napříč celou sítí.

V ukázce níže vidíte, že Mendel zachytil DNS požadavek na TeamViewer ze stanice mx (192.168.2.42). Po rozkliknutí události se potvrdilo, že spojenín bylo úspěšně navázáno – to může naznačovat porušení interní politiky nebo neautorizovaný vzdálený přístup.

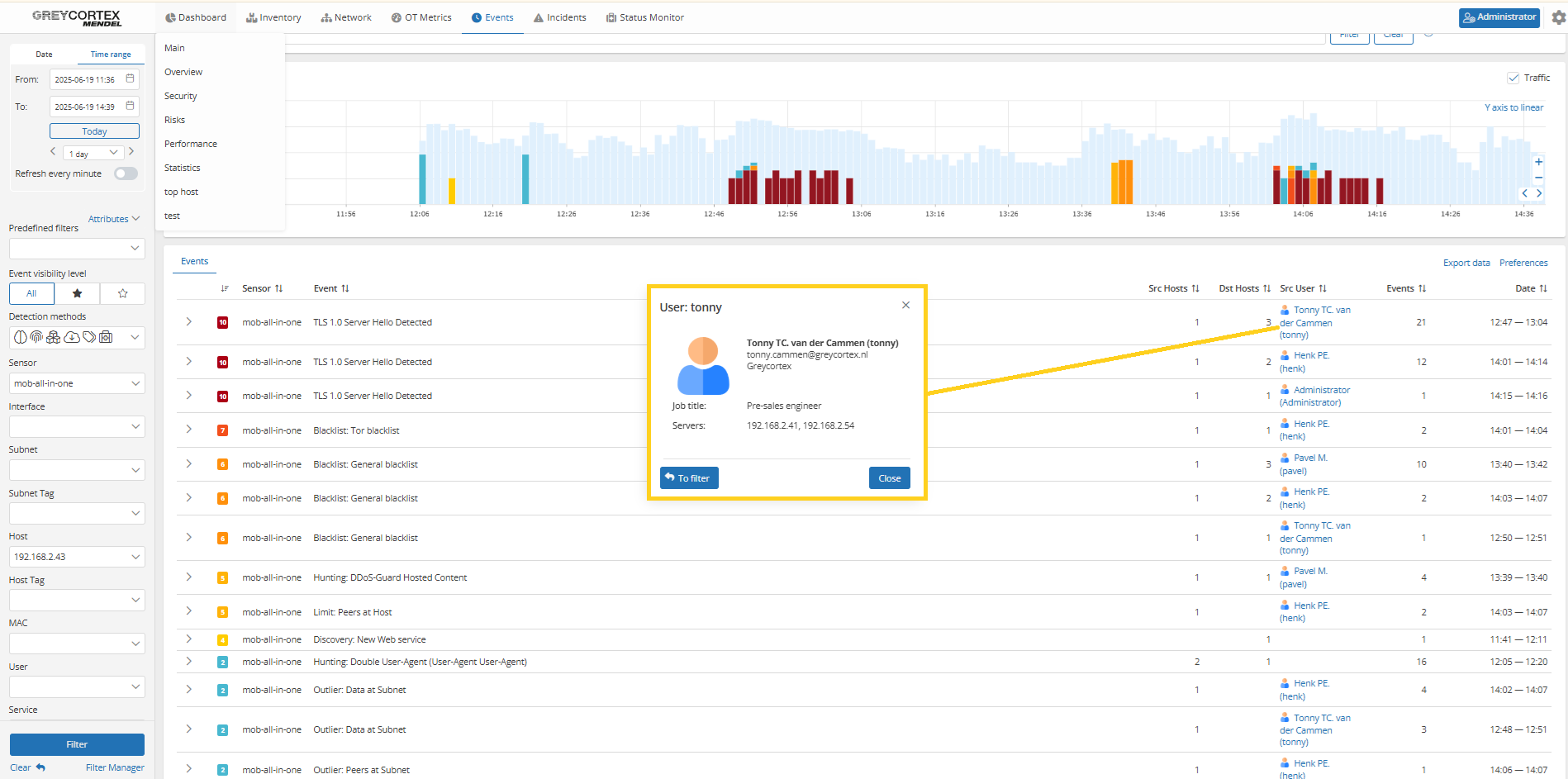

Mendel analytikům umožňuje zjistit, který uživatel stojí za podezřelým provozem. Díky tomu lze ověřit, zda šlo o oprávněný přístup k zakázaným destinacím, nebo o porušení bezpečnostních pravidel.

Porušení politiky: Nadměrná komunikace mezi zařízeními

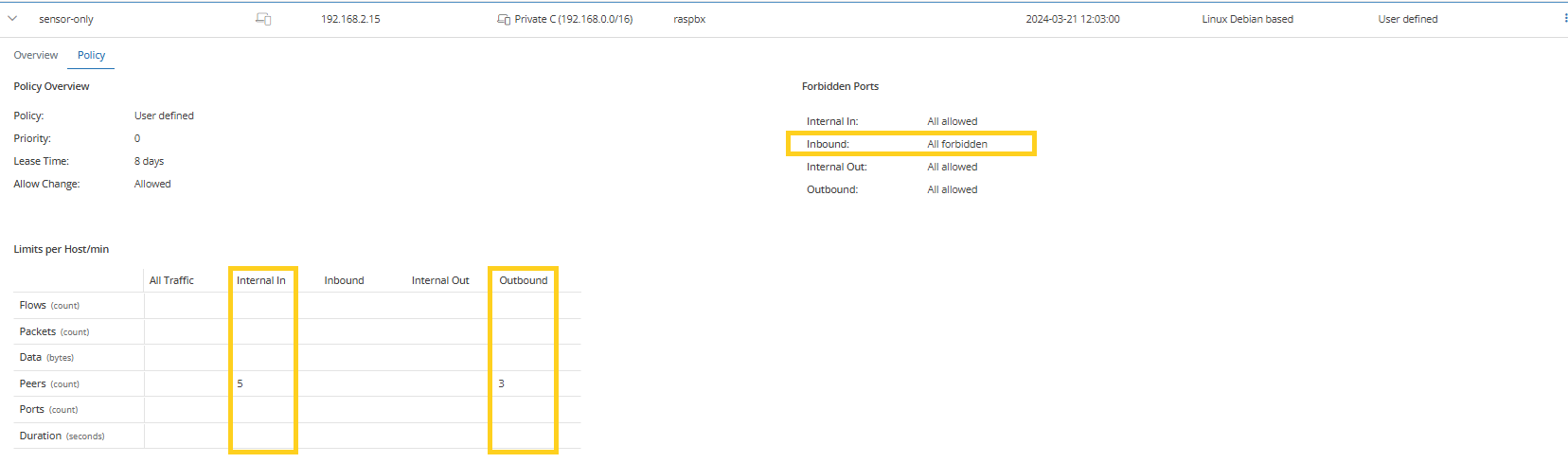

Některá zařízení, například řídicí jednotky ve výrobě nebo interní telefonní ústředny (PBX), by měla komunikovat jen s omezeným počtem komunikačních partnerů. Nová nebo neobvyklá spojení mohou naznačovat chybnou konfiguraci nebo neoprávněnou aktivitu.

Ověření v nástroji Mendel

Mendel umožňuje analytikům nastavit limity na počet komunikačních partnerů pro jednotlivé hosty i pro celé podsítě. Díky tomu snadno odhalí situace, kdy zařízení komunikují mimo povolený rozsah.

Například pokud PBX server naváže spojení s více partnery, než odpovídá jeho známým SIP trunkům a interním telefonům, a zároveň má zakázaný příchozí provoz z internetu, Mendel takovou situaci vyhodnotí jako podezřelou a upozorní na ni.

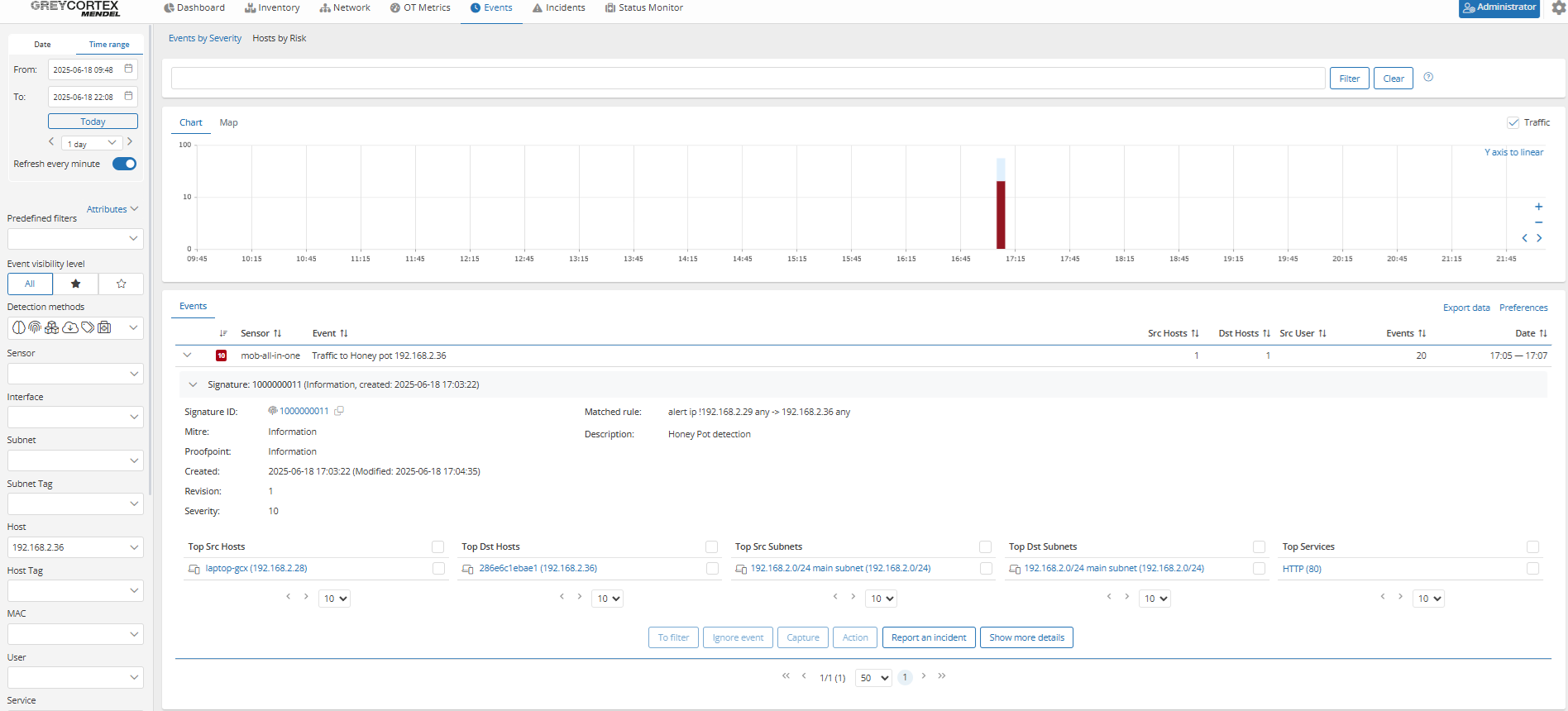

Porušení politiky: Neautorizovaná komunikace s honeypoty

Honeypoty jsou záměrně vystavené systémy určené k odhalování podezřelé aktivity uvnitř sítě. Za normálních okolností s nimi komunikují jen předem určená zařízení, například administrační nástroje nebo bezpečnostní skenery. Jakýkoli jiný pokus o spojení může naznačovat laterální pohyb nebo interní skenování.

Ověření v nástroji Mendel

Analytici mohou v nástroji Mendel přesně určit, která zařízení mají povolený přístup k honeypotům. Jakmile se s honeypotem pokusí komunikovat jiná IP adresa, Mendel na to okamžitě upozorní.

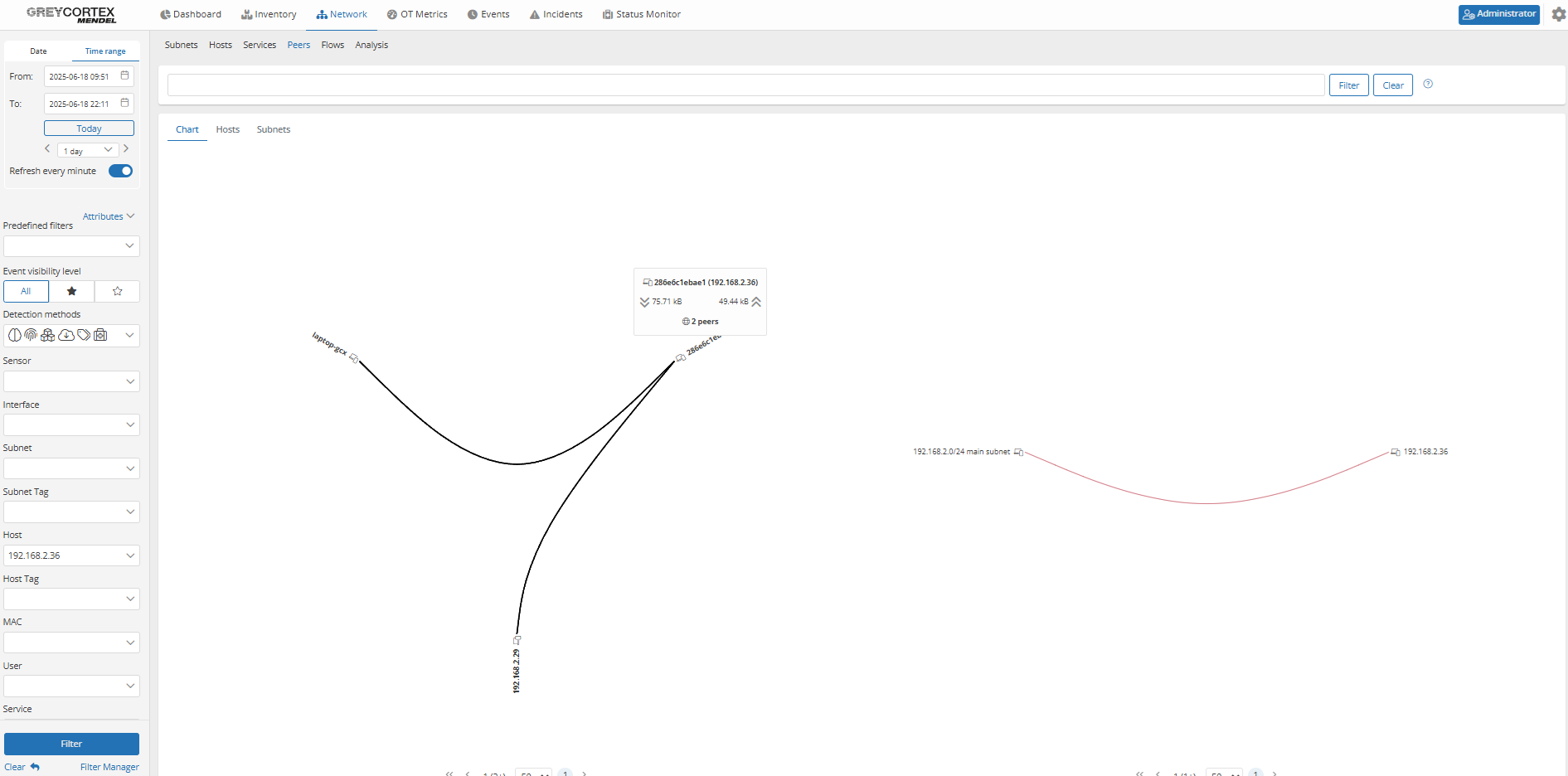

V následujícím příkladu má k honeypotu na adrese 192.168.2.36 přístup pouze počítač pro správu. Když se o spojení pokusí jiné zařízení (192.168.2.28), Mendel situaci vyhodnotí jako podezřelou a zašle upozornění.

Na grafu je vidět spojení jak z autorizované, tak z neautorizované IP adresy.

Používání TLS a slabé šifrování

Kryptografické standardy jsou základem bezpečné komunikace v každé síti. Pravidelné sledování platnosti digitálních certifikátů a verzí používaných šifrovacích protokolů pomáhá včas odhalit slabá místa v zabezpečení.

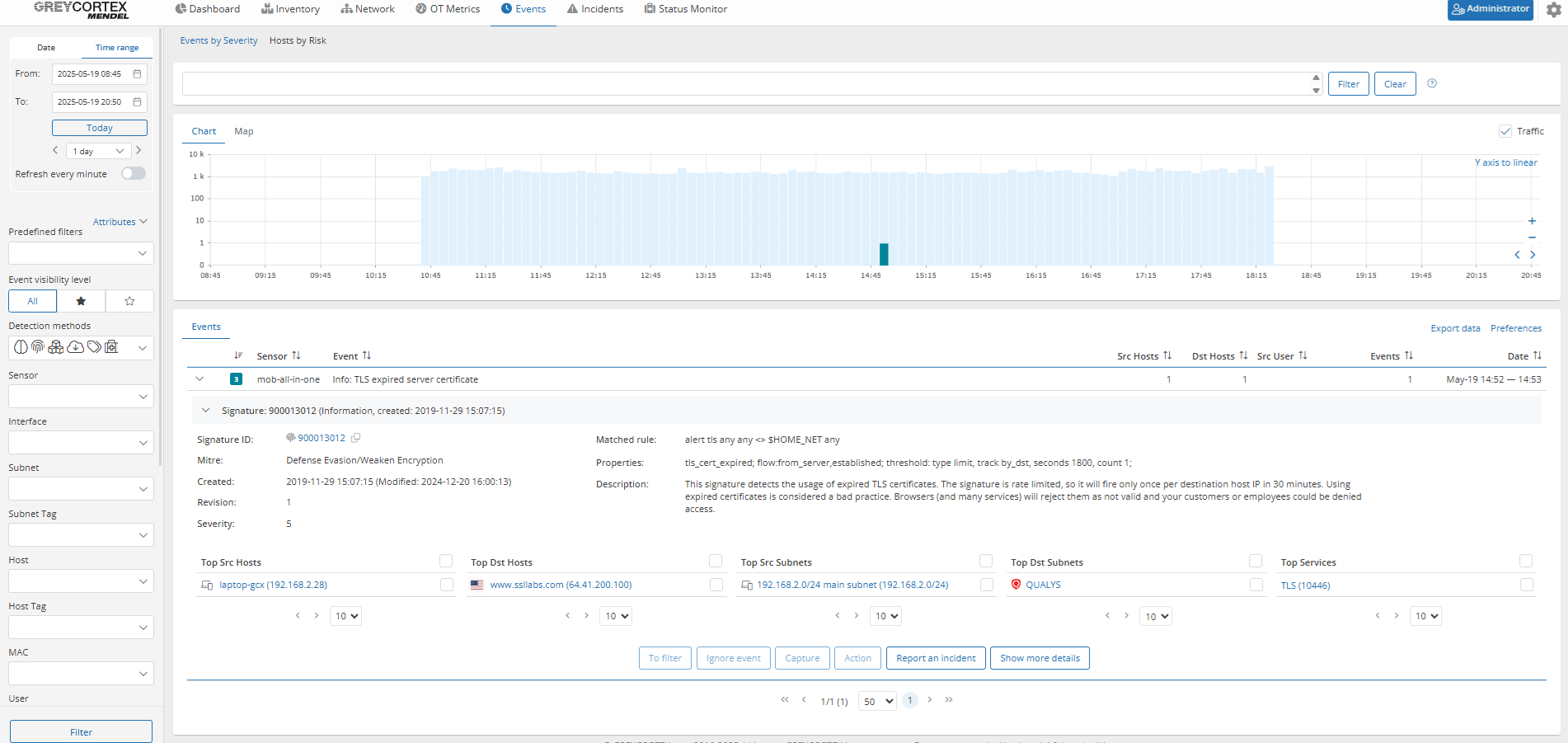

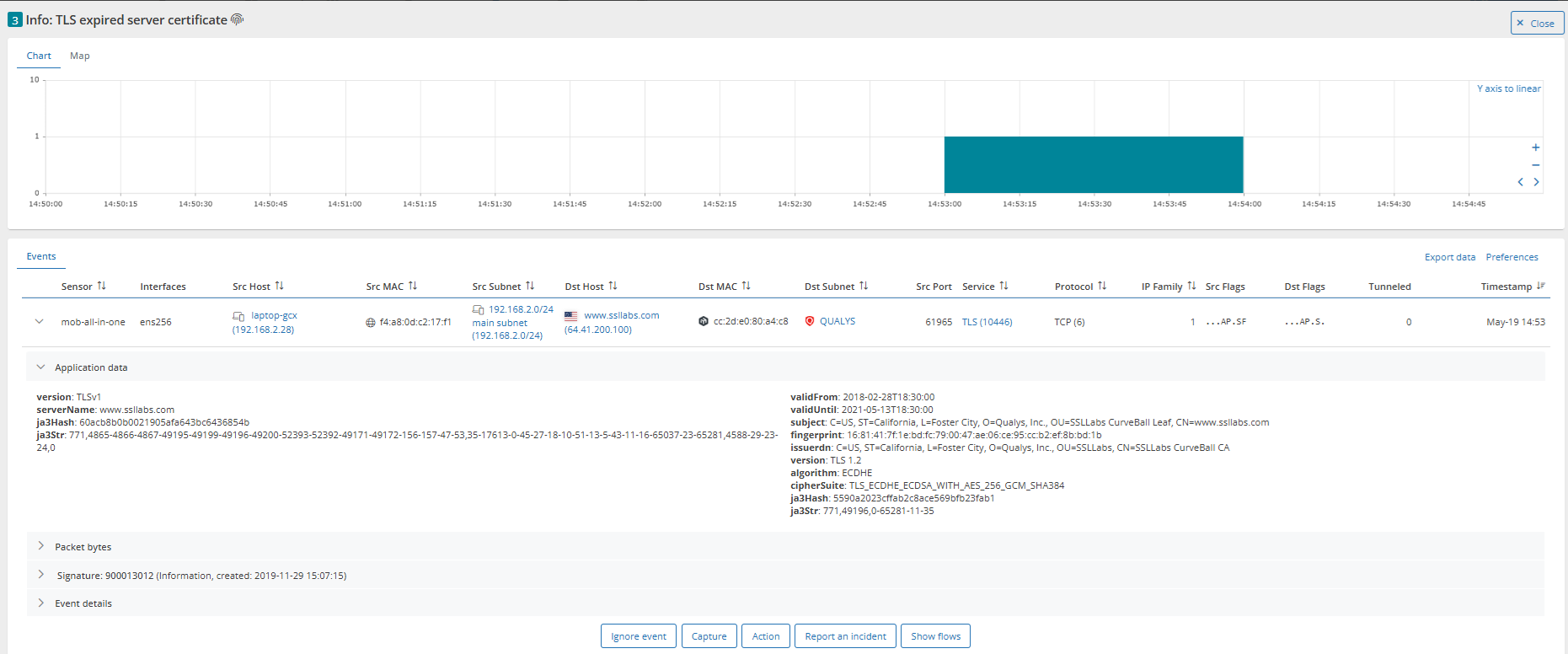

Porušení politiky: Používání expirovaných TLS certifikátů

TLS certifikáty hrají zásadní roli v bezpečné a důvěryhodné komunikaci v síti. Pokud certifikát vyprší, může systém spojení automaticky odmítnout, což může způsobit výpadky služeb. Zároveň hrozí, že uživatelé budou přesměrováni na podvržené nebo neautorizované služby, a citlivá data se pak mohou přenášet bez dostatečného šifrování.

Ověření v nástroji Mendel

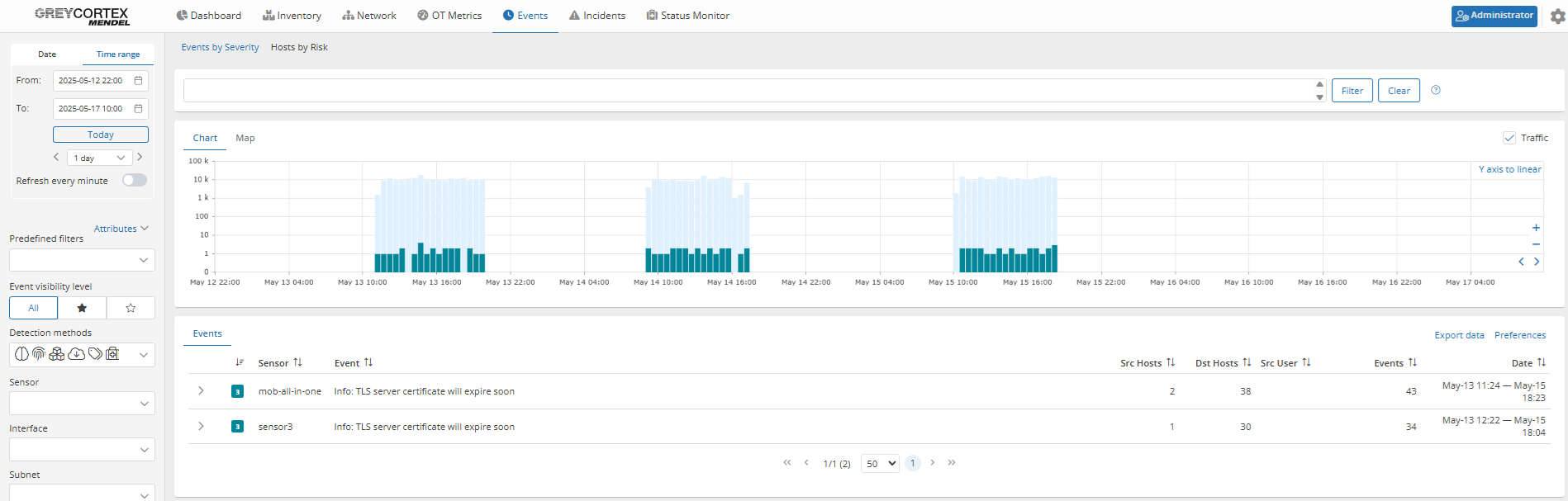

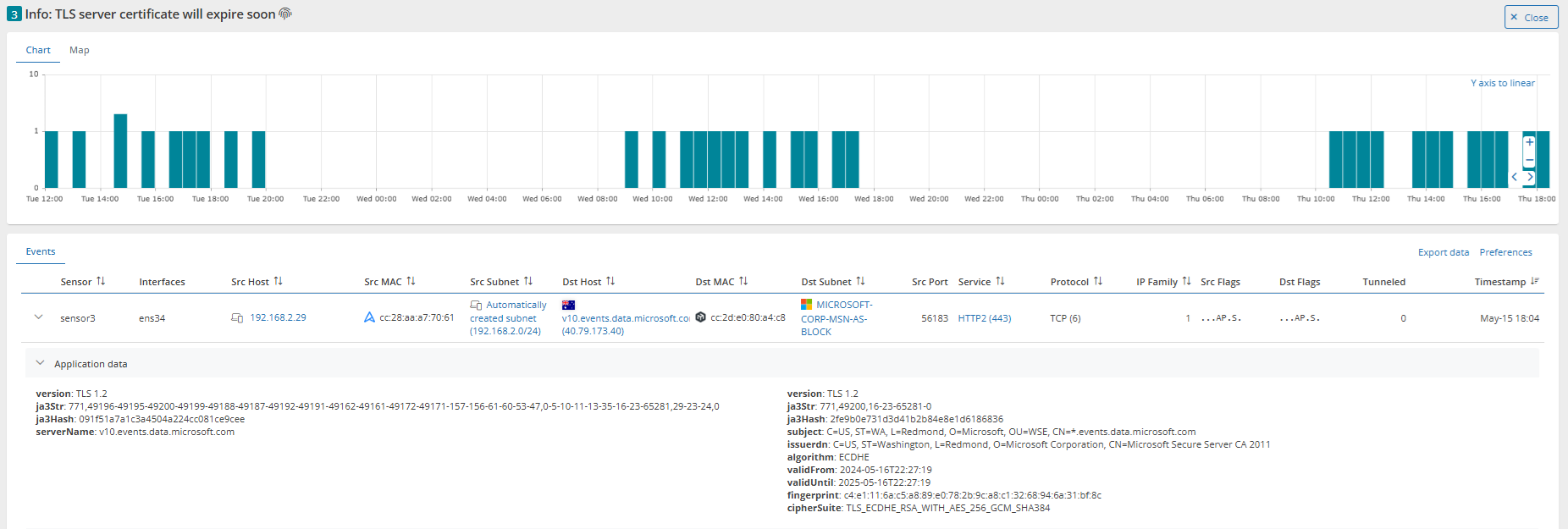

Mendel automaticky upozorní, pokud detekuje komunikaci se zařízením s expirovaným certifikátem nebo když se blíží konec jeho platnosti.

V příkladu Mendel odhalil interní systém, který stále používá certifikát expirovaný v květnu 2021.

V jiném případě Mendel upozornil na blížící se vypršení certifikátu několik dní předem. Díky tomu měli administrátoři dostatek času na včasné obnovení, a předešli tak možným výpadkům nebo bezpečnostním problémům.

Porušení politiky: Zastaralé verze TLS a šifrovacích sad (cipher suites)

Používání neaktuálních verzí TLS a slabých šifrovacích sad vystavuje šifrovaný provoz známým zranitelnostem. Zároveň se zpřísňují legislativní požadavky, které po organizacích vyžadují ukončení používání starších verzí TLS a přechod na silnější šifrování.

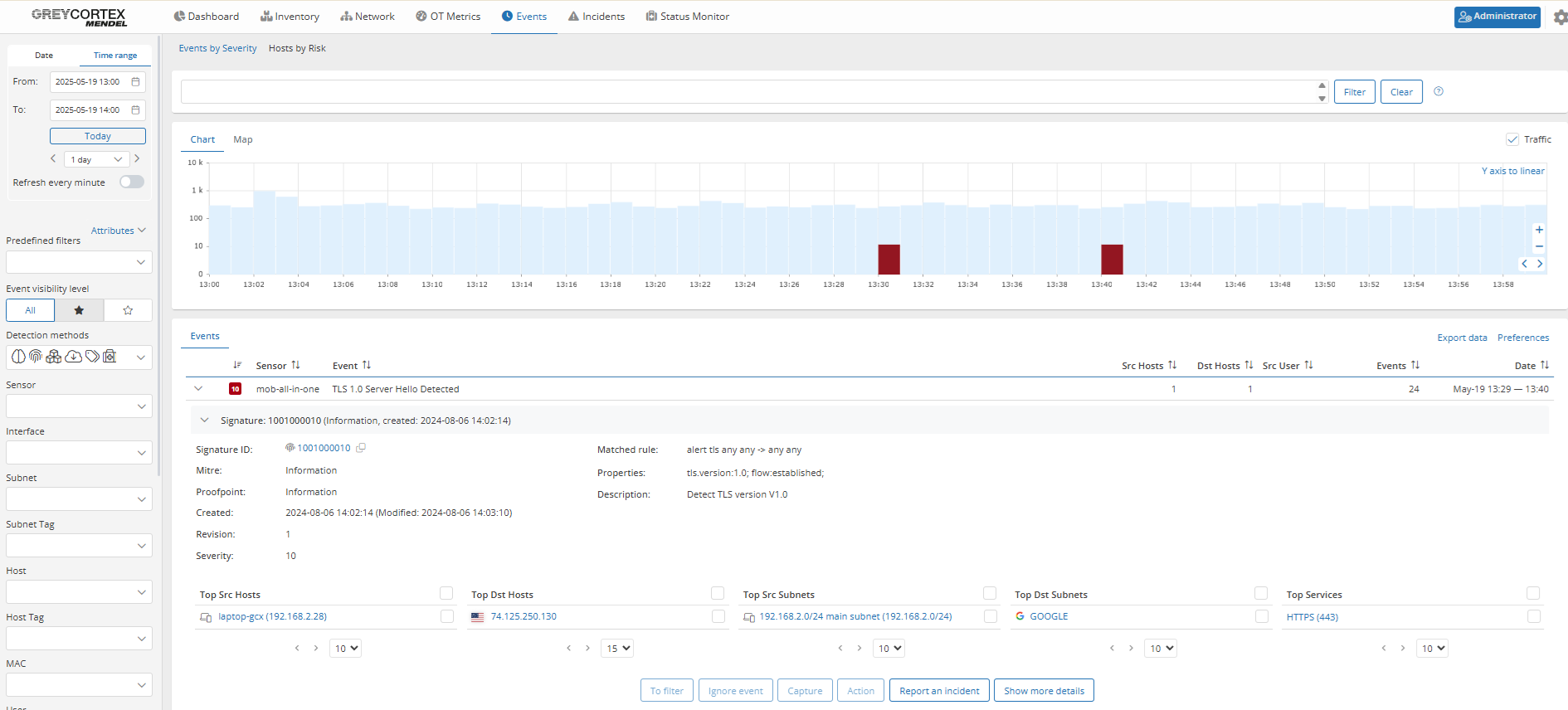

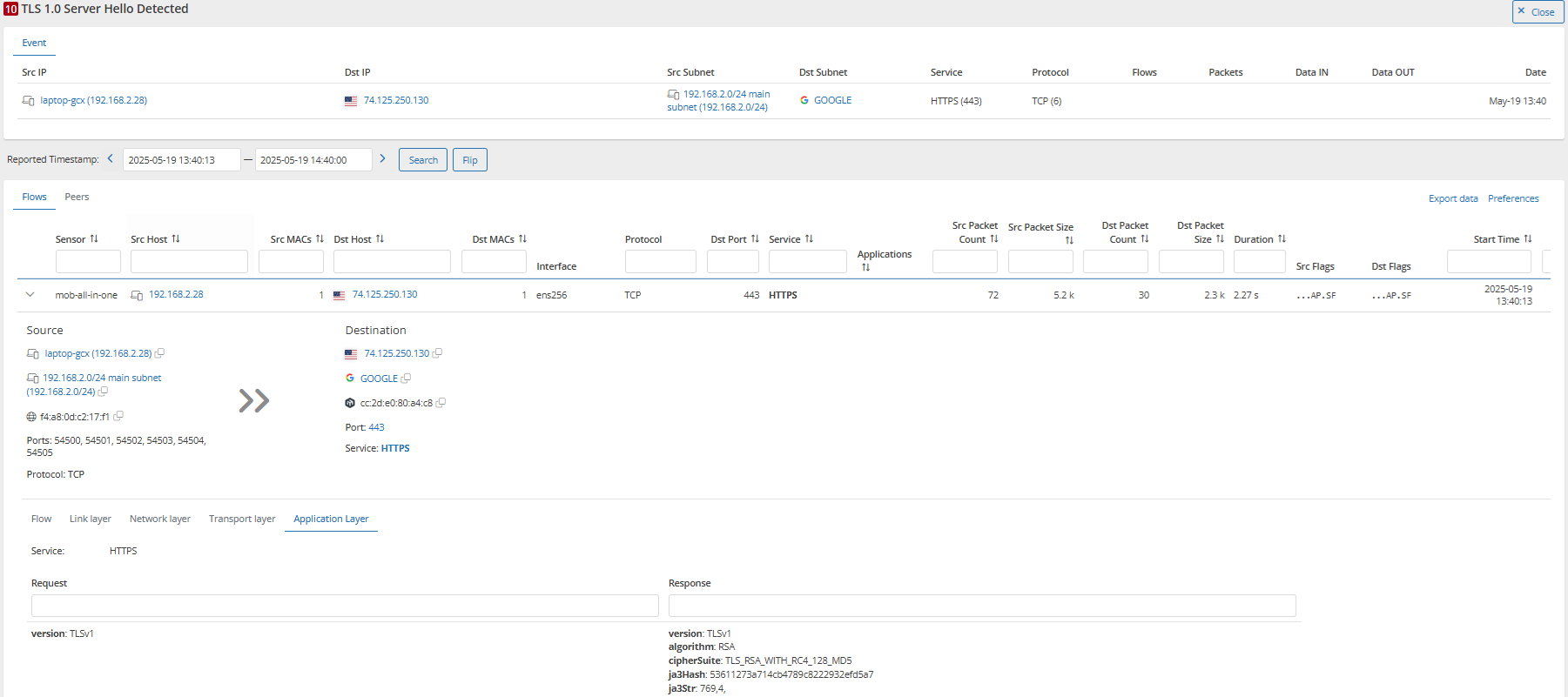

Ověření v nástroji Mendel

Mendel umožňuje nastavit upozornění na použití zastaralých verzí TLS. Pro zajištění bezpečné komunikace se doporučuje používat TLS 1.2 nebo 1.3. V praxi to obvykle znamená aktualizaci operačního systému, prohlížeče nebo jiného klientského softwaru.

V příkladu níže Mendel detekoval zařízení, které stále komunikovalo pomocí verze TLSv1.0.

Bez kontroly jsou pravidla jen iluze bezpečnosti

Bezpečnostní pravidla nejsou jen technická opatření. Jsou výrazem odpovědného přístupu k ochraně dat a provozu celé organizace. V souladu s požadavky nového zákona o kybernetické bezpečnosti už nestačí mít pravidla sepsaná na papíře. Dnes je klíčové mít jistotu, že opravdu fungují a že je možné jejich dodržování kdykoliv prokázat.

Mendel poskytuje vašemu týmu přesně tento přehled. Průběžně ověřuje uplatňování bezpečnostních politik v praxi – od šifrování a přístupových práv až po komunikaci v síti. Díky tomu má bezpečnostní tým k dispozici jasná data a může jednat rychle, efektivně a s jistotou.

Fungují vaše pravidla i v praxi? Audit s nástrojem Mendel vám ukáže realitu.

Kategorie

- Novinky (18)

- Produktové novinky (11)

- IT/OT bezpečnost (27)

- Webináře (7)