Nastavení interních síťových politik vyžaduje čas, koordinaci a úsilí. Jakmile je však definujete, položte si otázku: dodržují se skutečně v praxi?

Každodenní kontrola dodržování interních politik a pravidel představuje pro IT týmy nikdy nekončící výzvu. I drobné odchylky, například neoprávněný přístup, zastaralé šifrování nebo zneužití služeb, mohou vést k únikům dat nebo k nesouladu s požadavky zákona o kybernetické bezpečnosti.

Tento článek je první částí dvoudílné série zaměřené na praktické prosazování síťových bezpečnostních politik. Vysvětluje, jak nástroj GREYCORTEX Mendel pomáhá efektivně detekovat jejich porušení.

Segmentace a ochrana perimetru

Segmentace sítě a přístupové politiky na perimetru jsou zásadní pro omezení rizik a zachování kontroly nad kritickými systémy. Pokud nenastavíte jasný proces jejich prosazování, může i jediné kompromitované zařízení umožnit útočníkovi laterální pohyb napříč sítí.

🔗 Podívejte se na náš webinář o identifikaci a analýze laterálního pohybu útočníka v síti.

Porušení politiky: Nežádoucí komunikace mezi síťovými segmenty

Komunikace mezi částmi interní sítě, například mezi uživatelskými zařízeními a servery, by měla být omezená podle segmentačních pravidel. Pokud segmentace není správně nastavená, může útočník po průniku do sítě snadno postupovat do dalších částí infrastruktury a ohrozit kritické systémy. Důsledné oddělení segmentů je proto klíčové pro ochranu celého prostředí.

Ověření v nástroji Mendel

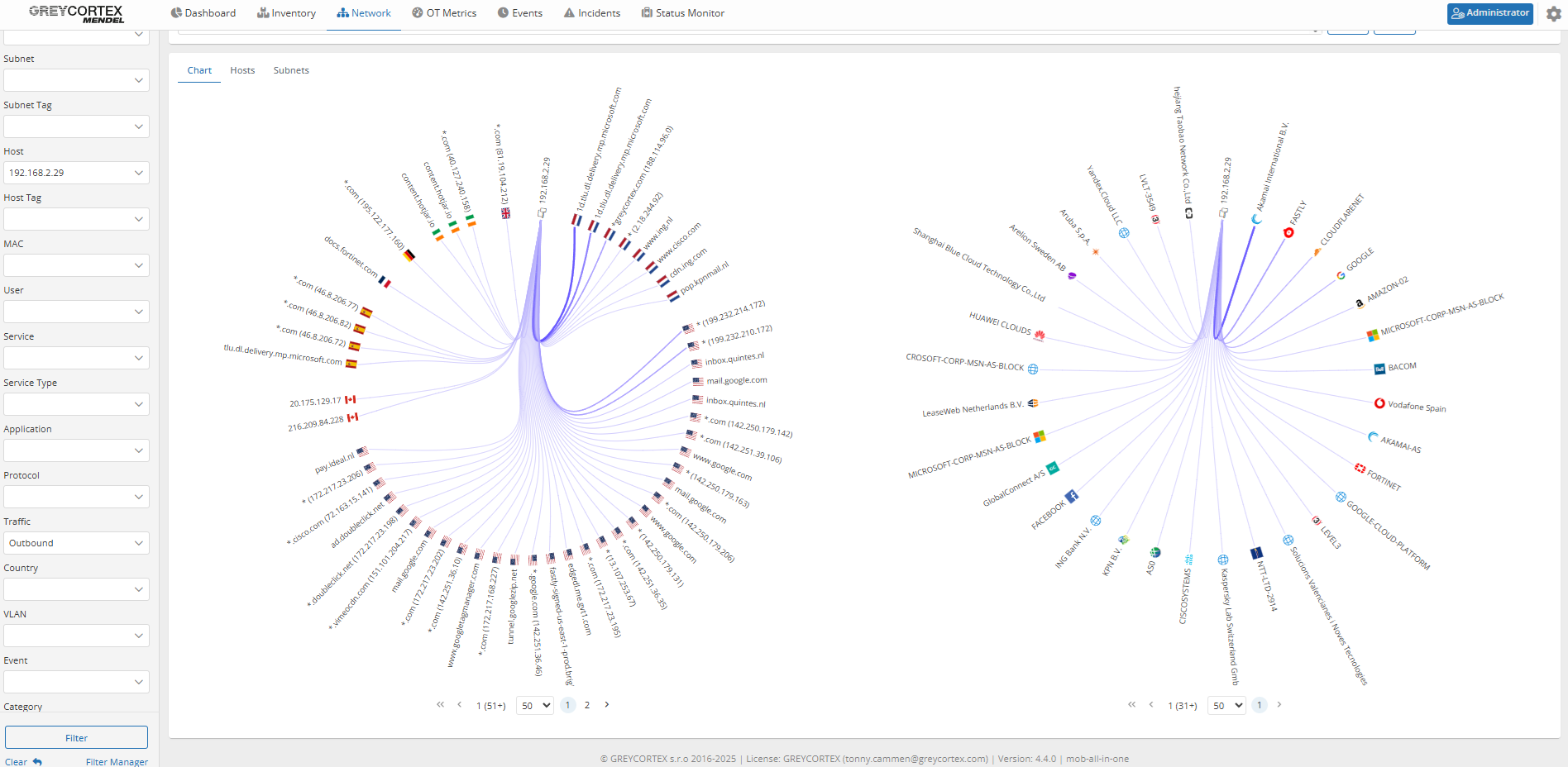

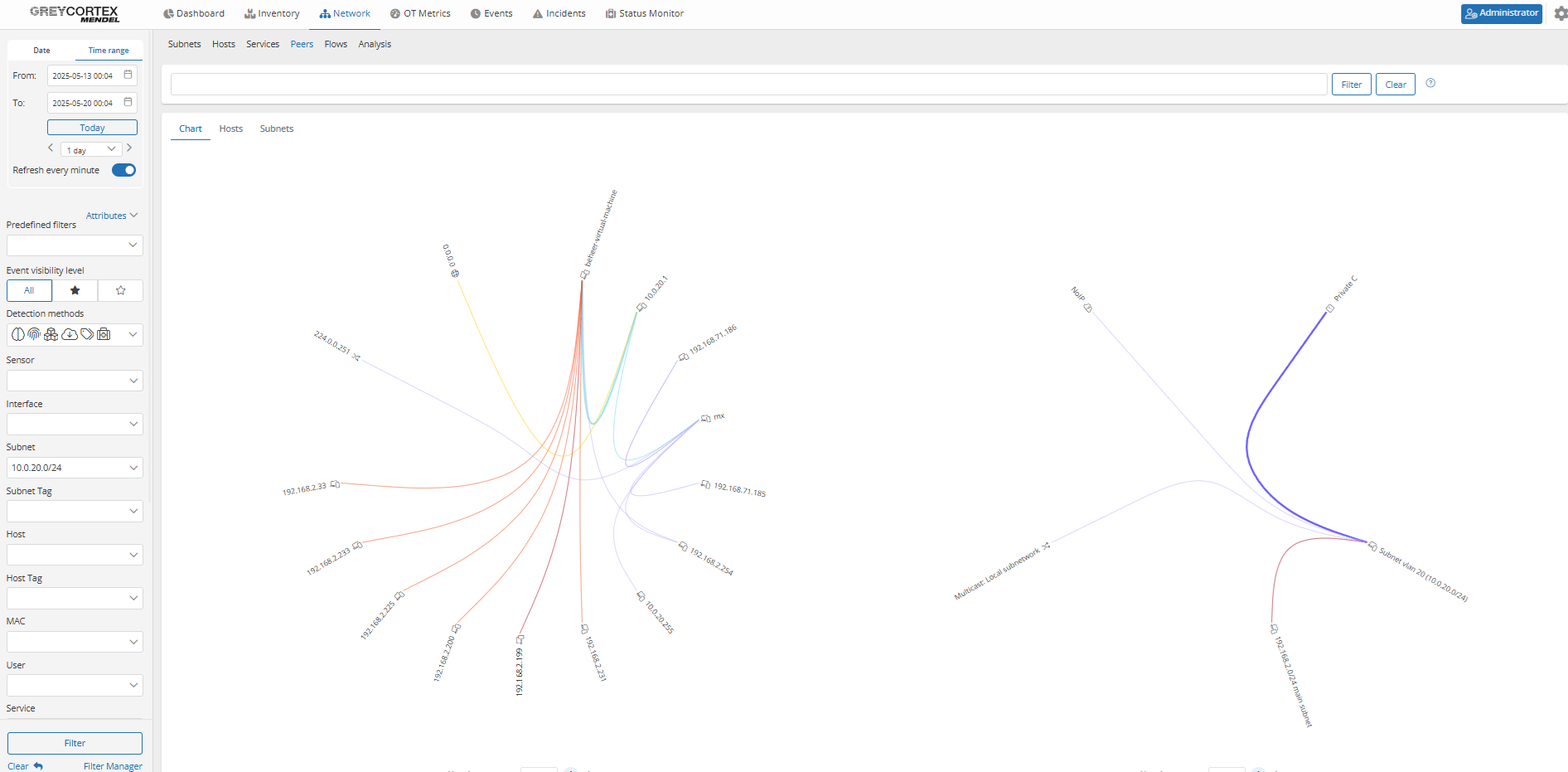

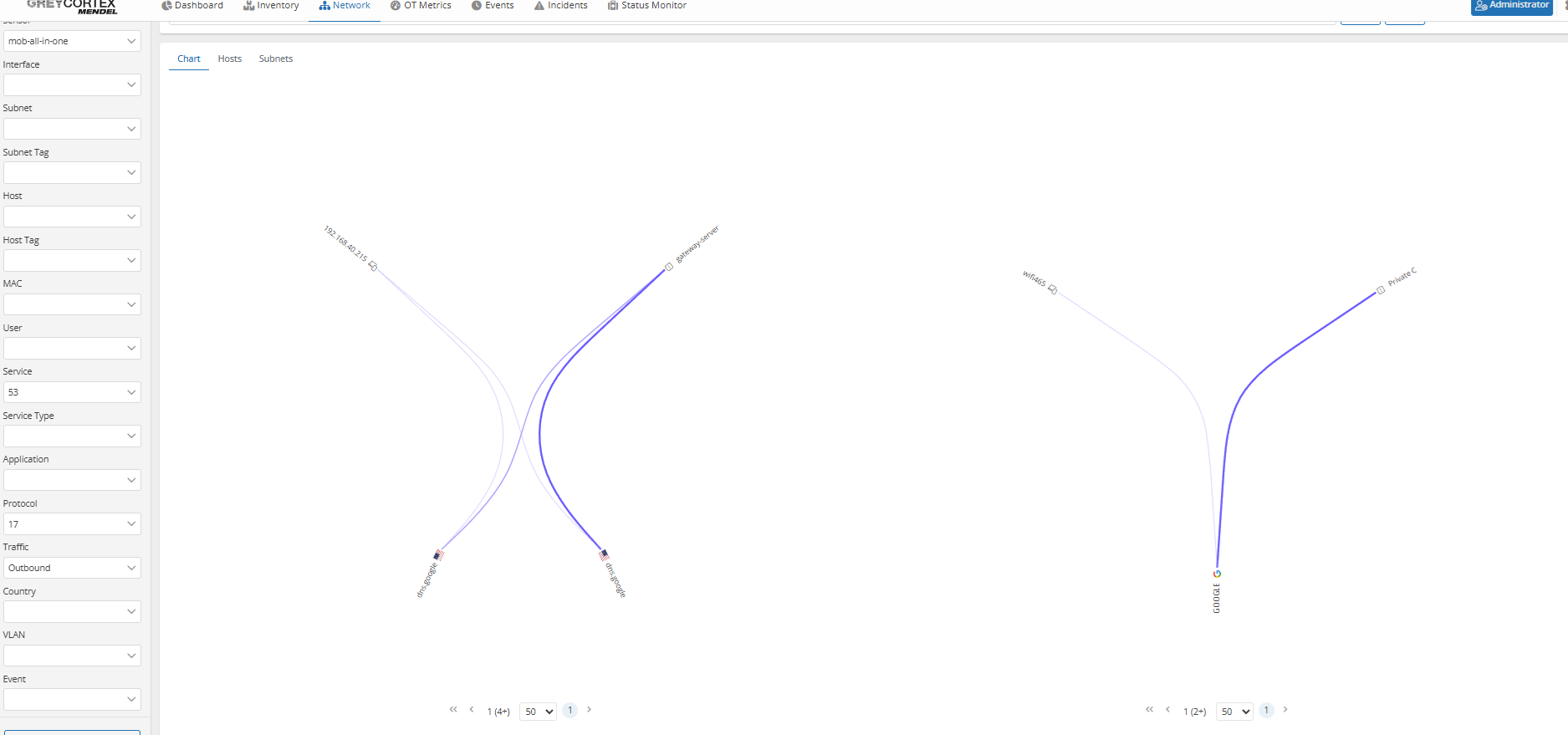

Peer graf poskytuje detailní pohled na interní komunikaci. Analytici mohou filtrovat provoz mezi konkrétními podsítěmi a snadno ověřit, zda mezi oddělenými segmenty nedochází k nežádoucí komunikaci.

Porušení politiky: Neautorizovaný přístup k internetu z chráněných segmentů

Zařízení v chráněných segmentech, jako jsou servery nebo zálohovací systémy, obvykle nesmí komunikovat s veřejným internetem přímo. Přístup je povolen jen přes proxy nebo DMZ, ostatní provoz bývá blokován firewallem. Selhání těchto kontrol může vést k úniku dat nebo zavlečení malwaru.

Ověření v nástroji Mendel

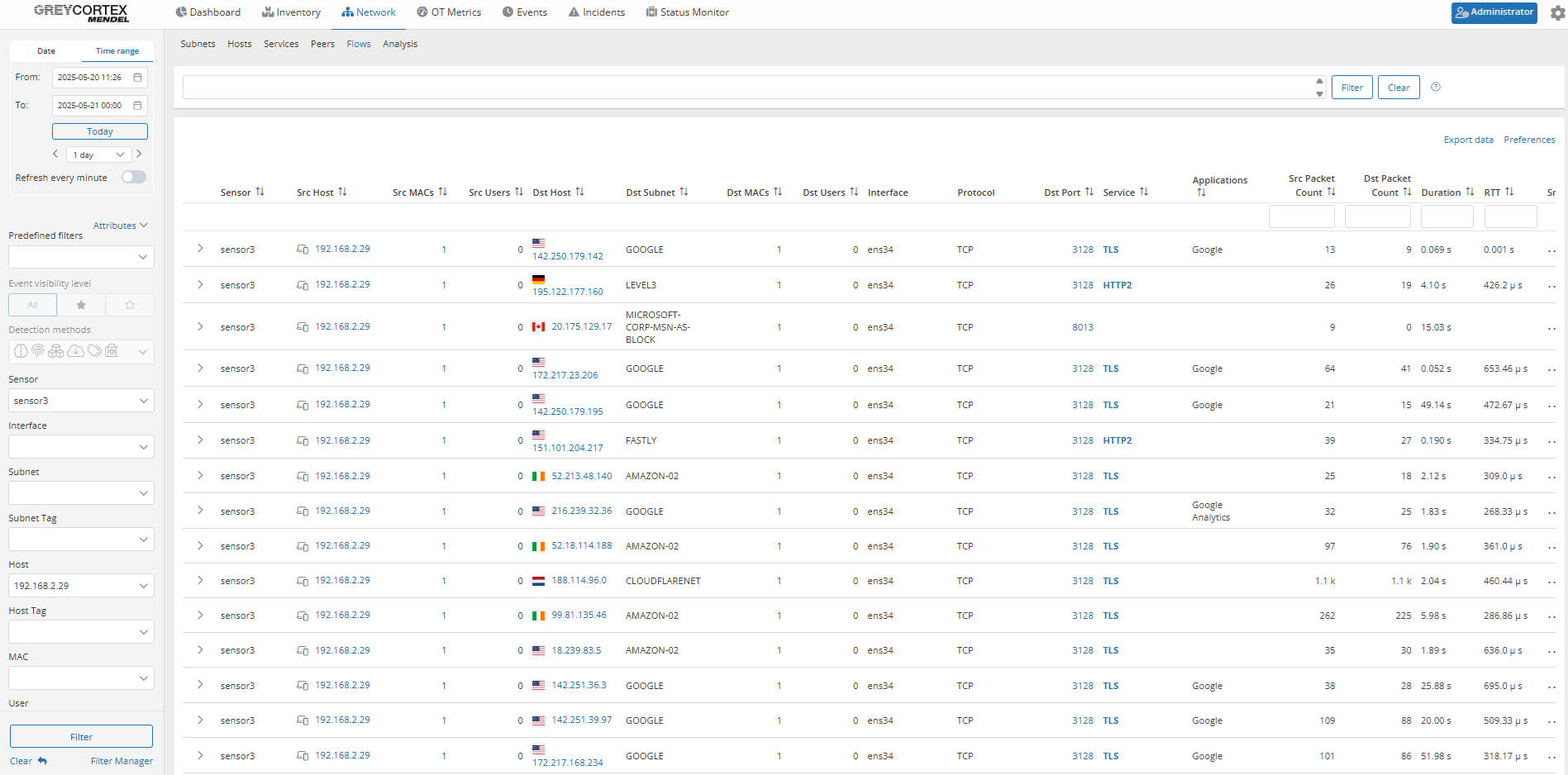

Mendel umožňuje vyfiltrovat odchozí provoz podle konkrétních zařízení a snadno tak zjistit, která z nich se pokoušejí navázat spojení s internetem.

Pokud je takový provoz zaznamenán, analytici mohou pomocí záznamů o síťových tocích ověřit, zda komunikace probíhala přes schválený proxy server. V opačném případě lze pomocí TCP příznaků a stavu spojení zjistit, zda byly přímé pokusy o připojení správně zablokovány firewallem.

Mendel umožňuje nastavení politik pro sledování odchozího provozu do internetu ze zvoleného segmentu nebo zařízení. Při porušení pravidel Mendel automaticky vygeneruje upozornění.

Porušení politiky: Nové nebo zmizelé IP či MAC adresy v kontrolovaném segmentu

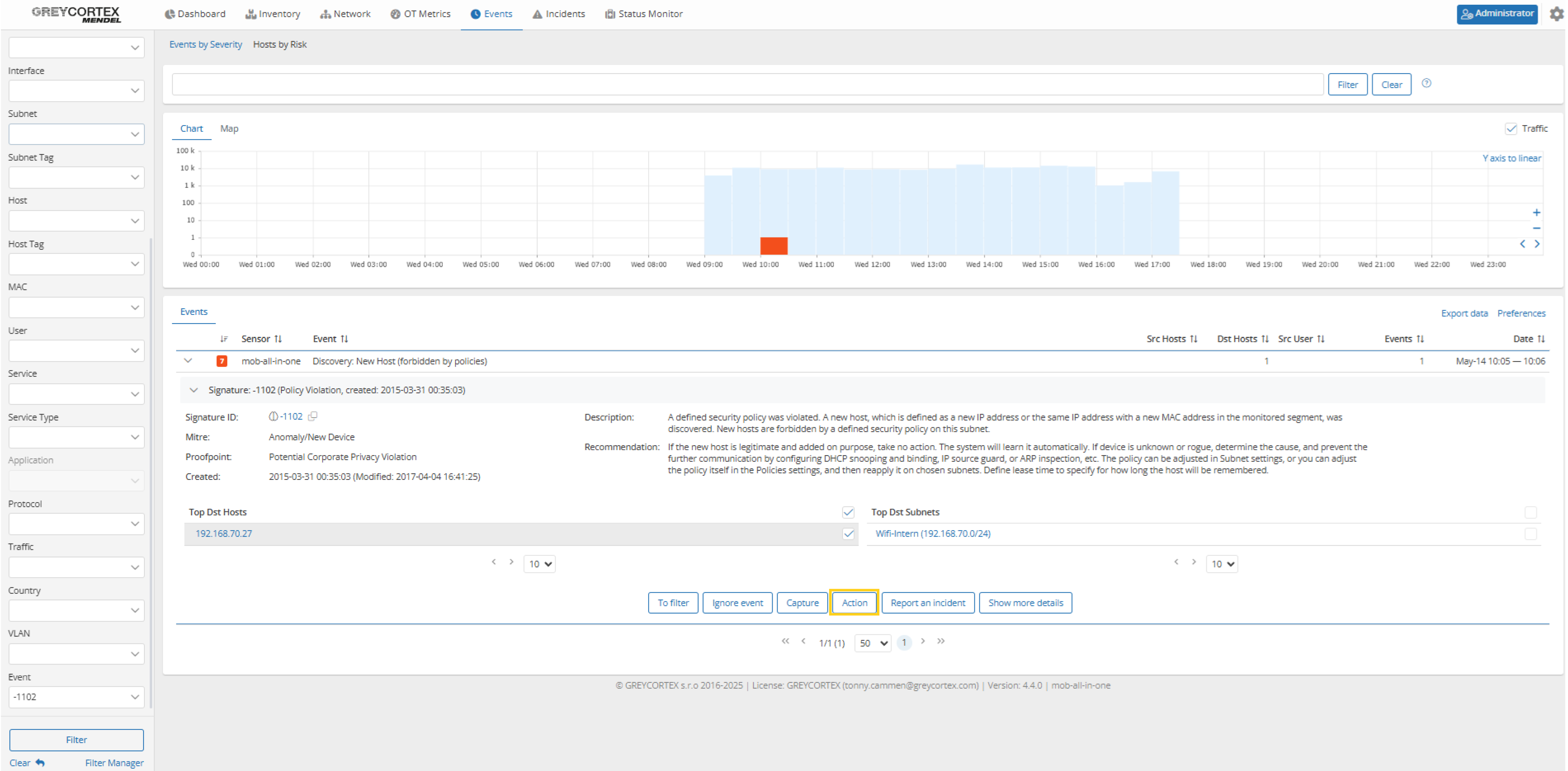

Kontrolované části sítě, jako jsou serverové nebo infrastrukturní segmenty, bývají často nastaveny se statickými IP a MAC adresami. Objevení neznámého zařízení může znamenat neautorizovaný přístup, chybnou konfiguraci nebo potenciální bezpečnostní incident.

Ověření v nástroji Mendel

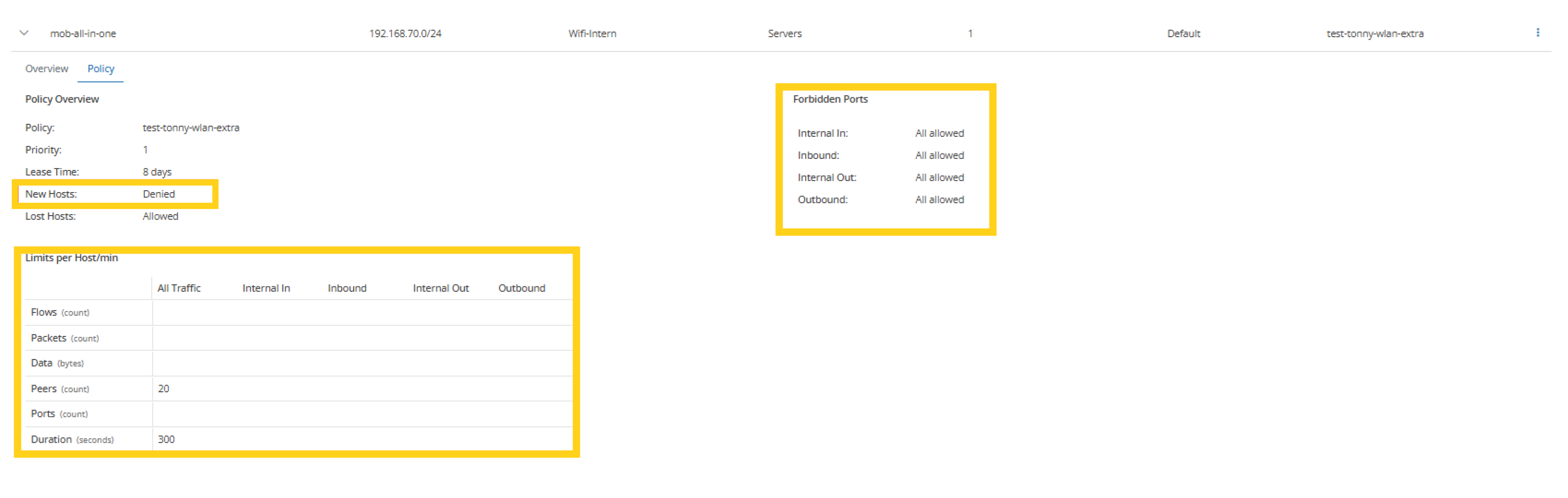

Mendel umožňuje přiřazovat politiky konkrétním podsítím nebo zařízením. Například lze nastavit sledování nově se objevujících nebo mizejících IP či MAC adres. Můžete zahrnout také limity na objem provozu, počet připojení, používané porty, délku komunikace nebo počet síťových toků.

Při porušení politiky Mendel vás okamžitě upozorní. Automatické blokování těchto událostí je možné, pokud Mendel propojíte se systémy třetích stran, jako je NAC nebo Cisco ISE.

Porušení politiky: Nežádoucí provoz mezi uživatelskou a administrační sítí

Segmenty pro správu infrastruktury, například sítě pro přístup ke switchům, routerům či serverům, by měly být dostupné pouze oprávněným osobám. Neautorizovaný provoz z uživatelských sítí zvyšuje riziko chybné konfigurace, zneužití oprávnění nebo přímého napadení zařízení.

Ověření v nástroji Mendel

I tady pomůže peer graf. Ten nabízí přehlednou vizualizaci komunikace mezi vybranými segmenty sítě. Analytici se mohou zaměřit na administrativní podsíť a ověřit, zda je skutečně izolovaná od uživatelských sítí.

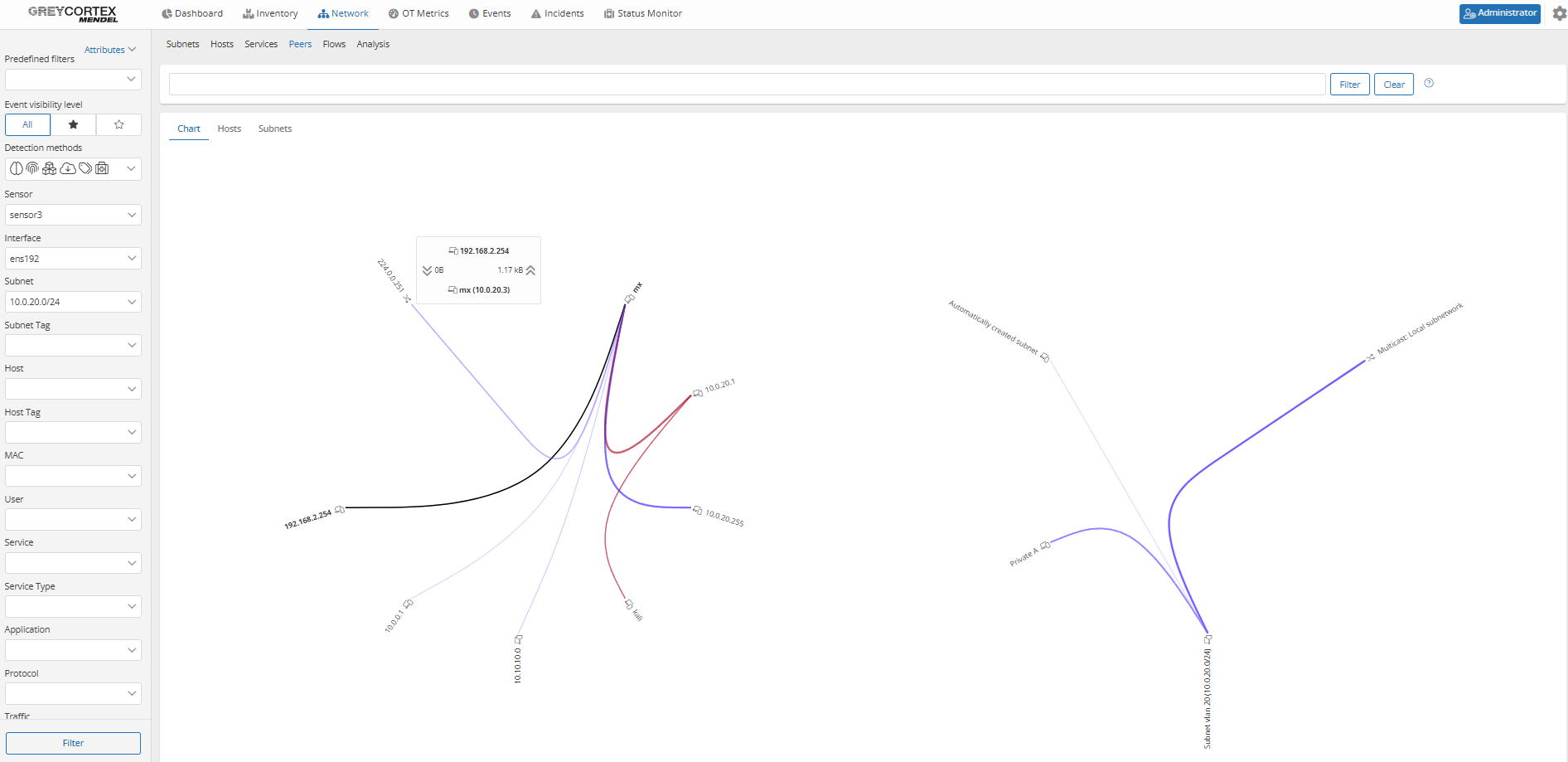

V našem příkladě níže je podsíť 10.0.20.0/24 určena jako administrativní, avšak Mendel odhalil aktivní komunikaci s dalšími interními segmenty.

Po úpravě firewallových pravidel už Mendel nezaznamenal žádnou komunikaci z této podsítě. Tím potvrdil její izolaci.

Kontrola klíčových síťových služeb

Základní síťové služby, jako jsou DNS a DHCP, patří mezi nejčastěji zneužívané nebo chybně konfigurované prvky v síti. To, že v síti běží pouze povolené služby, pomáhá předcházet spoofingu, únikům dat a narušení stability sítě.

Porušení politiky: Používání nepovolených interních nebo veřejných DNS serverů

Tato politika má zajistit, že k překladu doménových jmen jsou v síti využívány pouze schválené DNS servery. Neschválené nebo chybně nakonfigurované servery mohou obejít bezpečnostní opatření, skrývat škodlivou komunikaci nebo vracet podvržené odpovědi.

Ověření v nástroji Mendel

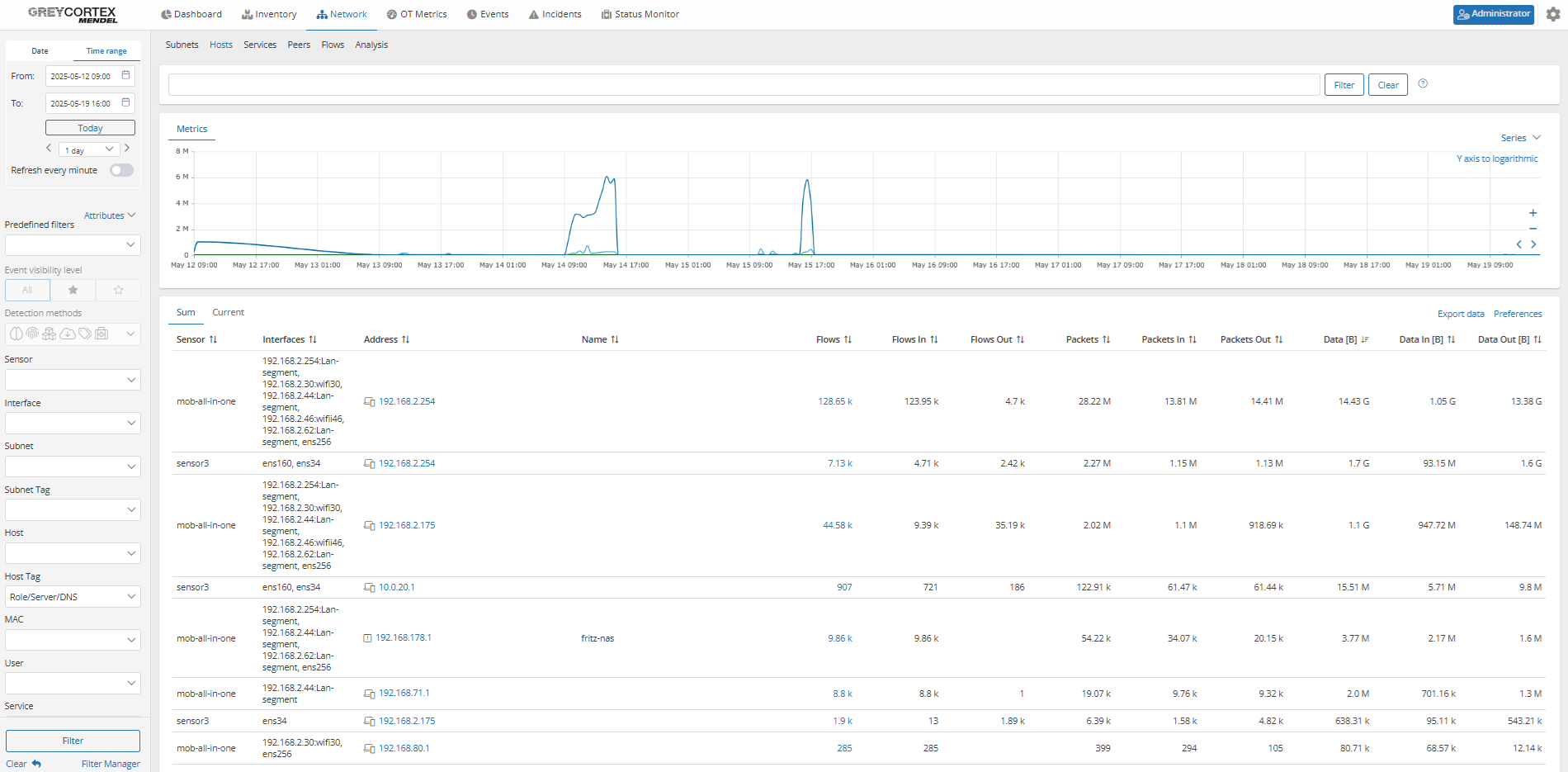

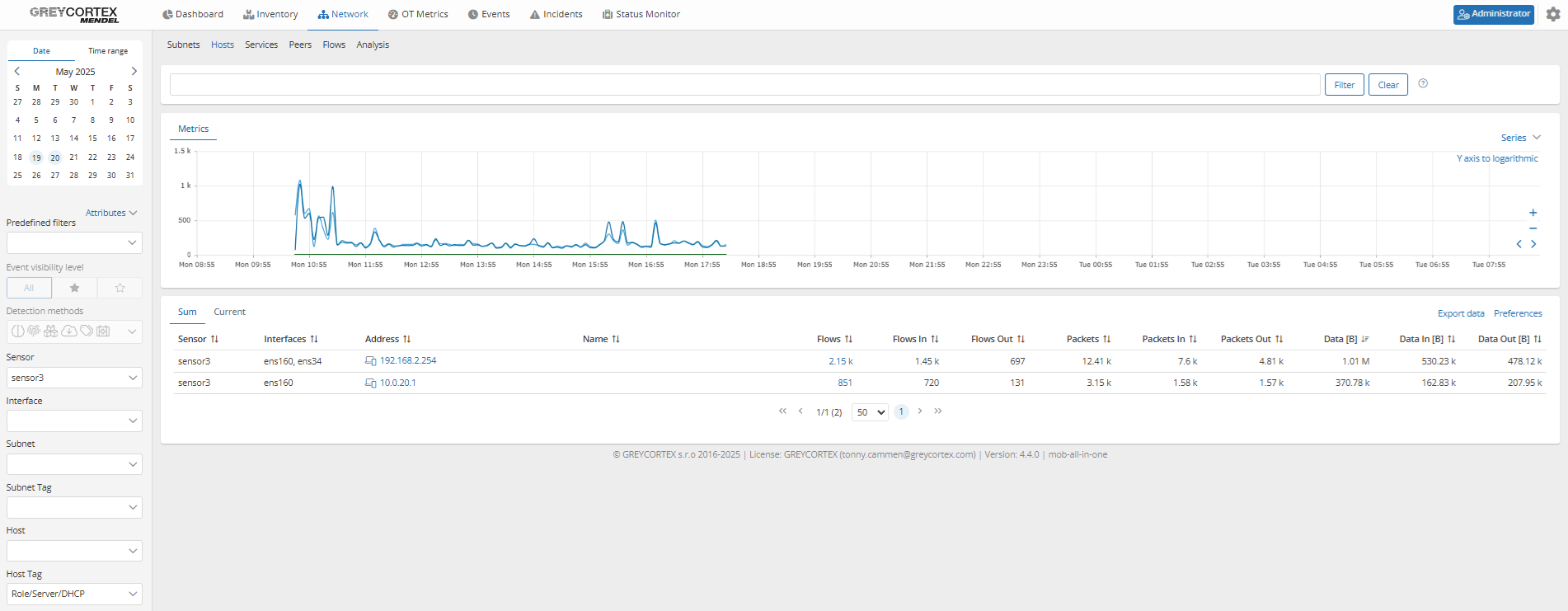

Interní DNS servery: Komunikace na externí DNS je detekována automaticky, navíc Mendel umožňuje filtrovat zařízení podle tagu Role/Server/DNS, a získat tak přehled o všech serverech poskytujících DNS nebo DNS-relay služby. Analytici pak mohou zkontrolovat detaily jednotlivých IP adres, aby ověřili, zda jsou servery skutečně povolené a očekávané.

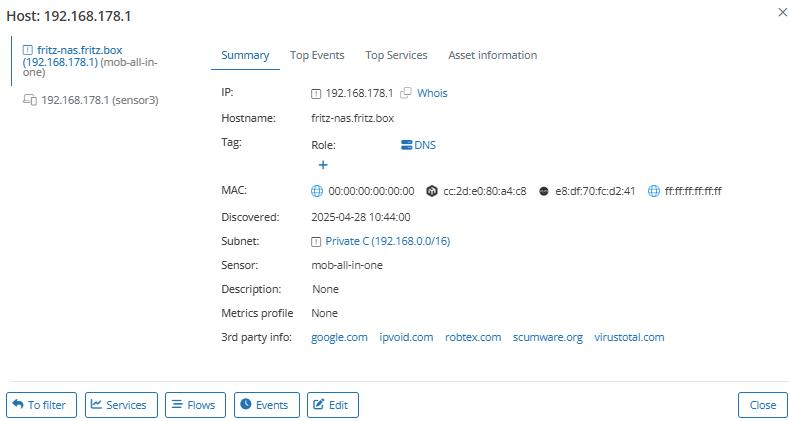

Například zařízení s IP adresou 192.168.178.1 bylo identifikováno jako DNS server. Nebyly u něj detekovány žádné další služby, což může naznačovat, že jde o DNS-relay nebo špatně nakonfigurovanou gateway.

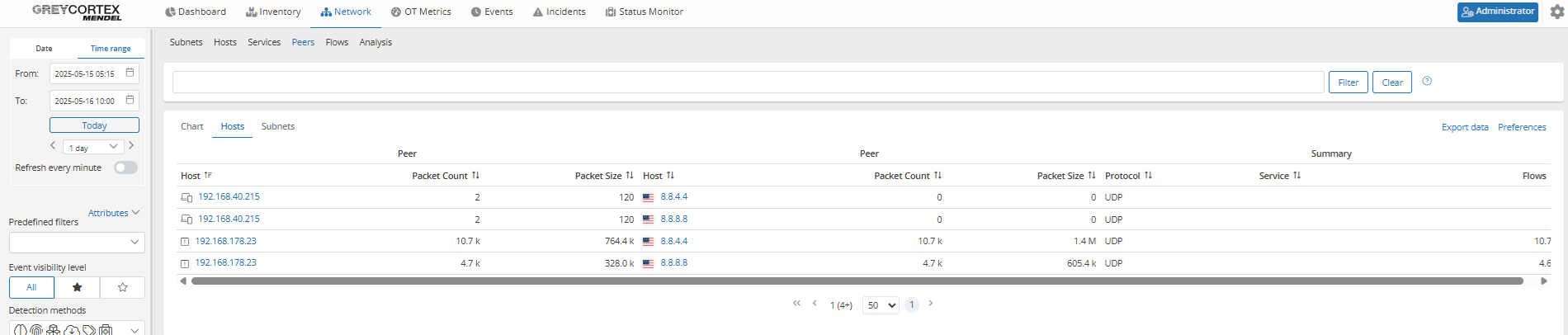

Veřejné DNS servery: Filtrováním odchozího DNS provozu Mendel odhalí, která interní zařízení využívají veřejné DNS servery. Analytici tak mohou zjistit, zda DNS dotazy neopouštějí síť přes neschválené resolverové služby.

V tomto případě byla detekována dvě zařízení používající DNS servery Google – jedno jako výchozí brána, druhé (192.168.40.215) jako běžný interní klient. Abyste zajistili soulad, porovnejte takové případy s interní politikou používání DNS.

Porušení politiky: Nepovolené DHCP servery

Tato politika zajišťuje, že v síti fungují pouze schválené DHCP servery. Neautorizované servery mohou přidělovat neplatné IP adresy nebo škodlivé síťové nastavení, umožnit útok typu man-in-the-middle či narušit konektivitu.

Ověření v nástroji Mendel

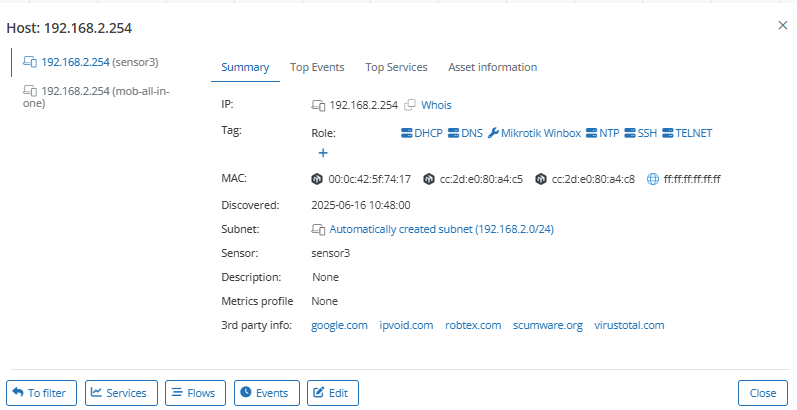

Mendel automaticky detekuje nový DHCP server v síti a vytvoří udalost. Dále umožňuje zobrazit všechny aktivní DHCP servery pomocí filtrování podle tagu Role/Server/DHCP. Analytici mohou tento seznam projít a ověřit, zda jsou servery schválené nebo chybně nakonfigurované. Detailní pohled na IP adresy odhalí další spuštěné služby i chování zařízení.

Například zařízení s IP adresou 192.168.2.254 poskytovalo více služeb, včetně DHCP, NTP, DNS, SSH, TELNET a Mikrotik Winbox. To může naznačovat, že jde o router nebo nesprávně nakonfigurované síťové zařízení.

Bez viditelnosti se žádná politika neprosadí

Interní bezpečnostní pravidla nestačí jen nastavit. Je potřeba je také průběžně ověřovat. Bez kontinuálního dohledu nad jejich dodržováním mohou nezjištěné chyby vést k výpadkům, chybným konfiguracím nebo neplnění požadavků zákona o kybernetické bezpečnosti.

Mendel poskytuje IT týmům potřebnou viditelnost i kontext, díky čemuž mohou rychleji reagovat na incidenty a udržet síť pod kontrolou.

V příštím článku se zaměříme na ověřování šifrování, kontrolu přístupu podle identity a omezení aplikací. Tyto oblasti jsou klíčové pro auditní dohled i snížení provozních rizik.

Zjistěte, jak na tom opravdu jste. Bezpečnostní audit s Mendel vám dá jistotu.

Kategorie

- Novinky (18)

- Produktové novinky (11)

- IT/OT bezpečnost (27)

- Webináře (7)